Ansible

- Automation Ansible - Intro

- Présentation du produit Ansible

- Monter un lab Linux pour Ansible

- Comprendre l’inventaire Ansible

- Modules Ansible

- Tâches Ansible Ad-Hoc Linux

- Formats JSON et YAML Ansible

- Optimise projet Ansible

- Ansible Tower AWX

- Configuration Ansible

- Glossaire Ansible

Automation Ansible - Intro

Ansible est devenu un outil incontournable de gestion d’infrastructure pour des cibles Linux mais aussi pour des cibles du réseau et du centre de données, du nuage. Il est capable de représenter la gestion de la configuration d’une infrastructure sous forme de code, aisé à lire et à gérer. Ansible transforme l’esprit de l’admin traditionnel en dev.

Ce document est un guide de formation sur l’usage d’Ansible.

Prérequis

Pour aborder cette matière quelques pré-requis sont nécessaires :

- Avoir les notions de base en administration Linux de base (Utilisateurs, fichiers, services, réseau, stockage, système de fichiers, pare-feu, Selinux, etc.)

- Maîtriser un éditeur de texte comme vi

- Maîtriser un SCM comme git

- Disposer des concepts de scripting Bash

- Avoir des notions de virtualisation logicielle et/ou matérielle

Portée du document

Ce document a pour premier objectif de répondre aux sujets du programme de l’examen de certification RHCE EX294 (Ingénieur certifié Red Hat) pour Red Hat Enterprise Linux 8. Ceux-ci portent sur les compétences de base en administration d’un système Linux RHEL 8 à travers l’outil de gestion Ansible, en ce y compris la gestion du pare-feu, des services de base et de Selinux.

Toutefois, si Ansible est capable de gérer une infrastructure entière qui n’est probablement pas seulement composée de systèmes Red Hat, on ne manquera pas de développer d’autres objectifs comme :

- une gestion des cibles système Debian/Ubuntu ou Microsoft Windows

- une gestion des cibles du réseau en ne citant que Cisco IOS

- une gestion des cibles dans le nuage en ne citant que AWS ou OpenStack

- une gestion d’une cible populaire comme VMWare vCenter

- en tant que wrapper d’API HTTP Rest

Objectifs RHCE EX294

Le document s’aligne sur le programme de l’Examen RHCE EX294 (Ingénieur certifié Red Hat) pour Red Hat Enterprise Linux 8

- 1. Exécution de toutes les tâches de niveau RHCSA

- 1.1. Comprendre et utiliser des outils essentiels

- 1.2. Exploiter des systèmes en cours d’exécution

- 1.3. Configurer le système de stockage local

- 1.4. Créer et configurer les systèmes de fichiers

- 1.5. Déployer, configurer et assurer la maintenance des systèmes

- 1.6. Gérer les utilisateurs et les groupes

- 1.7. Gérer la sécurité

- 2. Maîtrise des composants de base d’Ansible

- 2.1. Inventaires

- 2.2. Modules

- 2.3. Variables

- 2.4. Facts

- 2.5. Jeux

- 2.6. Playbooks

- 2.7. Fichiers de configuration

- 2.8. Utiliser la documentation fournie pour trouver des informations spécifiques aux modules et commandes Ansible

- 3. Installation et configuration d’un nœud de contrôle Ansible

- 3.1. Installer les paquets requis

- 3.2. Créer un fichier d’inventaire statique des hôtes

- 3.3. Créer un fichier de configuration

- 3.4. Créer et utiliser des inventaires statiques pour définir des groupes d’hôtes

- 3.5. Gérer les parallélismes

- 4. Configuration des nœuds gérés par Ansible

- 4.1. Créer et distribuer des clés SSH aux nœuds gérés

- 4.2. Configurer la réaffectation des privilèges sur les nœuds gérés

- 4.3. Valider une configuration fonctionnelle à l’aide des commandes Ansible ad hoc

- 5. Écriture de scripts pour les tâches d’administration

- 5.1. Créer des scripts shell simples

- 5.2. Créer des scripts shell simples qui exécutent les commandes Ansible ad hoc

- 6. Création des jeux et des playbooks Ansible

- 6.1. Utiliser des modules Ansible courants

- 6.2. Utiliser des variables pour récupérer les résultats d’une commande exécutée

- 6.3. Utiliser des conditions pour contrôler l’exécution des opérations

- 6.4. Configurer la gestion des erreurs

- 6.5. Créer des playbooks pour configurer des systèmes selon un état spécifique

- 7. Utilisation des modules Ansible

- 7.1. Paquets logiciels et repos

- 7.2. Services

- 7.3. Règles de pare-feu

- 7.4. Systèmes de fichiers

- 7.5. Périphériques de stockage

- 7.6. Contenus de fichiers

- 7.7. Archives

- 7.8. Tâches planifiées

- 7.9. Sécurité

- 7.10. Utilisateurs et groupes

- 8. Travailler avec des rôles

- 8.1. Créer et utiliser des rôles

- 8.2. Télécharger et utiliser des rôles issus d’Ansible Galaxy

- 9. Utilisation des fonctions Ansible avancées

- 9.1. Créer et utiliser des modèles pour générer des fichiers de configuration personnalisés

- 9.2. Utiliser Ansible Vault dans des playbooks pour protéger les données sensibles

- 9.3. Utilisation de variables et de facts Ansible

Présentation du produit Ansible

En guise d’introduction, on décrira dans ce document le projet Ansible, ses cas d’usage, ses composants, son principe de fonctionnement, son installation et les différents binaires qui l’accompagnent.

Monter un lab Linux pour Ansible

Ce chapitre envisage cinq solutions de lab pour apprendre Ansible pour dans le cadre d’une gestion de Linux. Une première solution montée avec Docker, deux autres avec Libvirt/KVM gérées en Bash ou avec Ansible lui-même et deux dernières avec Vagrant et Virtualbox ou Libvirt/KVM.

Comprendre l’inventaire Ansible

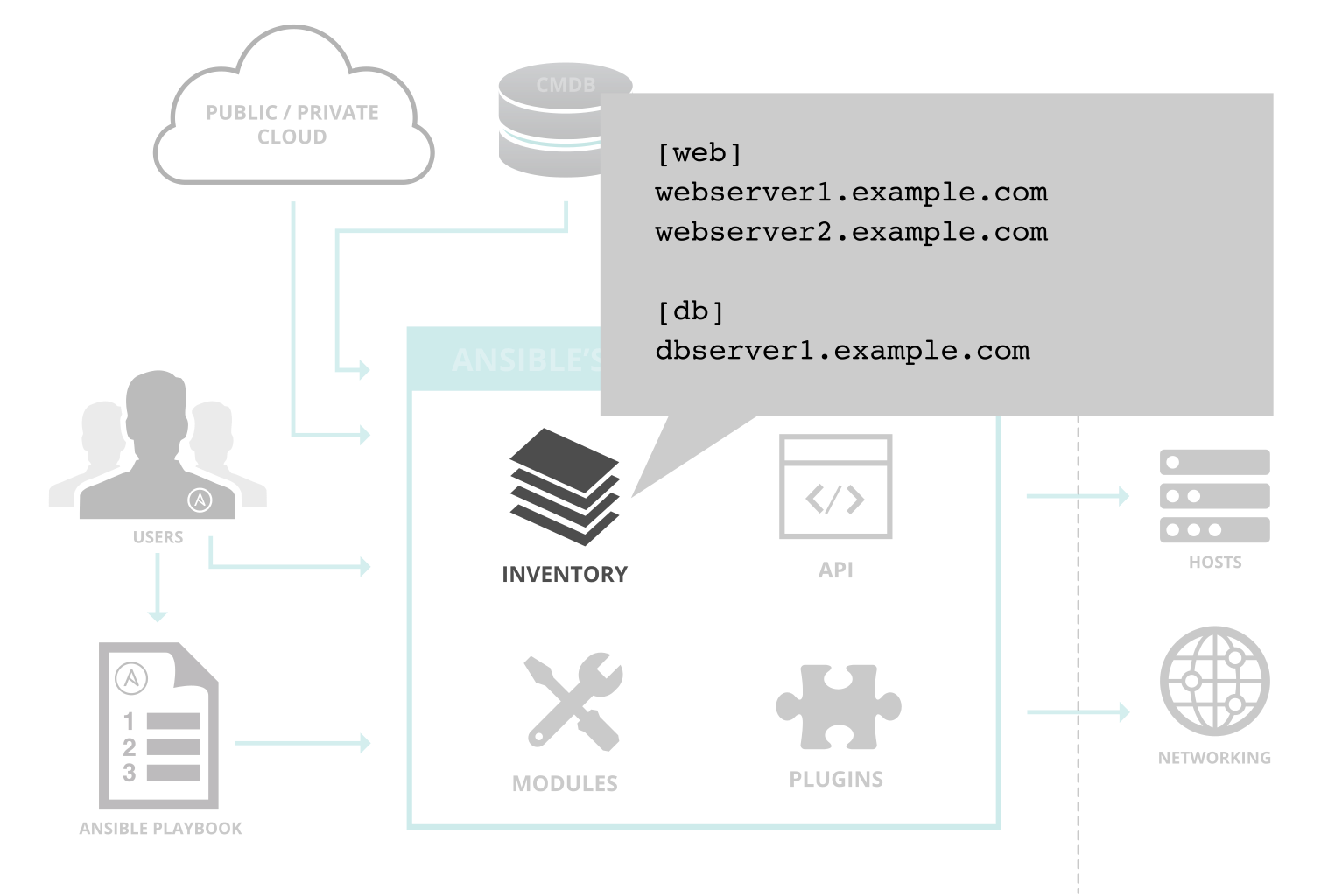

Un inventaire peut être une collection d’hôtes définis dans un fichier plat, dans un dossier organisé de manière conventionnelle ou peut être nourri d’un script dynamique (qui interroge un CMDB par exemple) qui génère une liste de périphériques à cibler dans un livre de jeu. Il peut donc être statique, soit défini d’avance ; il peut aussi se créer dynamiquement ou encore être mis à jour dynamiquement. La portée d’un jeu au sein du livre de jeu est limitée aux groupes d’hôt...

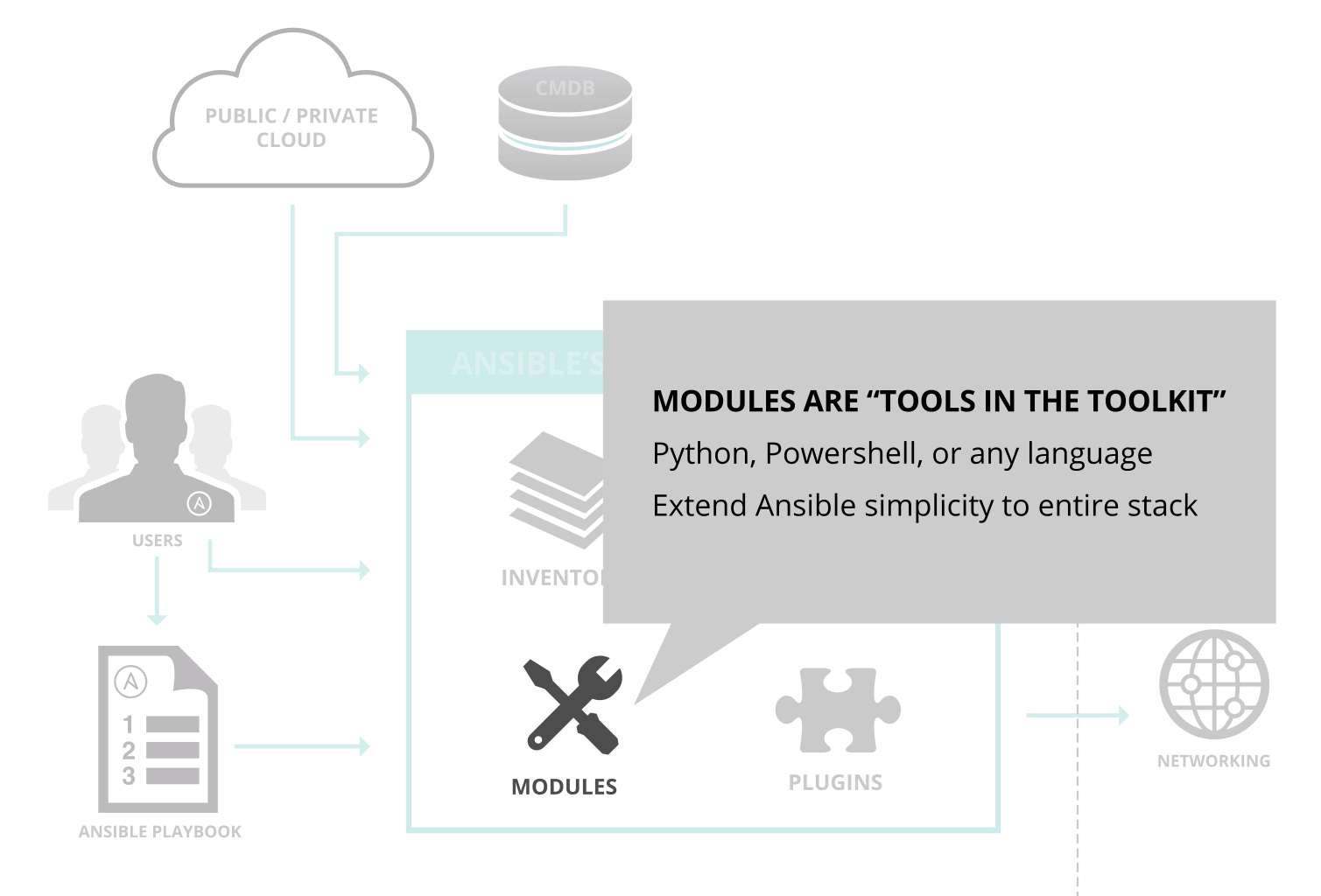

Modules Ansible

Ce document poursuite l’objectif d’expliquer le concept, le rôle, la manipulation et les codes de retour des modules. Les modules Ansible sont des bouts de codes écrits principalement en Python (mais tout langage supportant les retours JSON est autorisé) pour modifier l’état d’une propriété d’un hôte. Les modules sont invoqués par l’exécution de tâches soit directement dans la ligne de commande ansible ou dans des livres de jeu avec la commande ansible-playbook.

Tâches Ansible Ad-Hoc Linux

Ce chapitre envisage la prise de connaissance et la mise en oeuvre de tâches Ansible Ad-Hoc pour administrer un système Linux avec Ansible. Le mode ad-hoc permet d’exécuter des tâches ad-hoc. Rappelons qu’une tâche n’est rien d’autre que l’appel à un module.

Formats JSON et YAML Ansible

Ansible présente en sortie standard les résultats de ses actions en format JSON. On présentera ici le format JSON et son traitement avec l’outil jq. Ansible utilise le format YAML pour ses fichiers de données statiques pour la facilité d’usage. Enfin, les variables sont présentées dans Ansible grâce aux modèles Jinja2.

Livres de Jeu Ansible

Synthèse sur les livres de jeu. Jouer avec les facts, les variables, les conditions et les boucles.

Optimiser les projets Ansible

Gestion des Erreurs Ansible : Ignorer les tâches en échec, Contrôler l’état changed, Contrôler l’état failed, Tâche en échec et handlers, Module fail. Gestion des connexions dans Ansible. Abstraire un livre de jeu avec des inclusions, des imports et des rôles Ansible-Galaxy. Collection Ansible-Galaxy. Ansible-vault est un outil intégré à Ansible qui permet de chiffrer les fichiers qui contiennent des données sensibles.

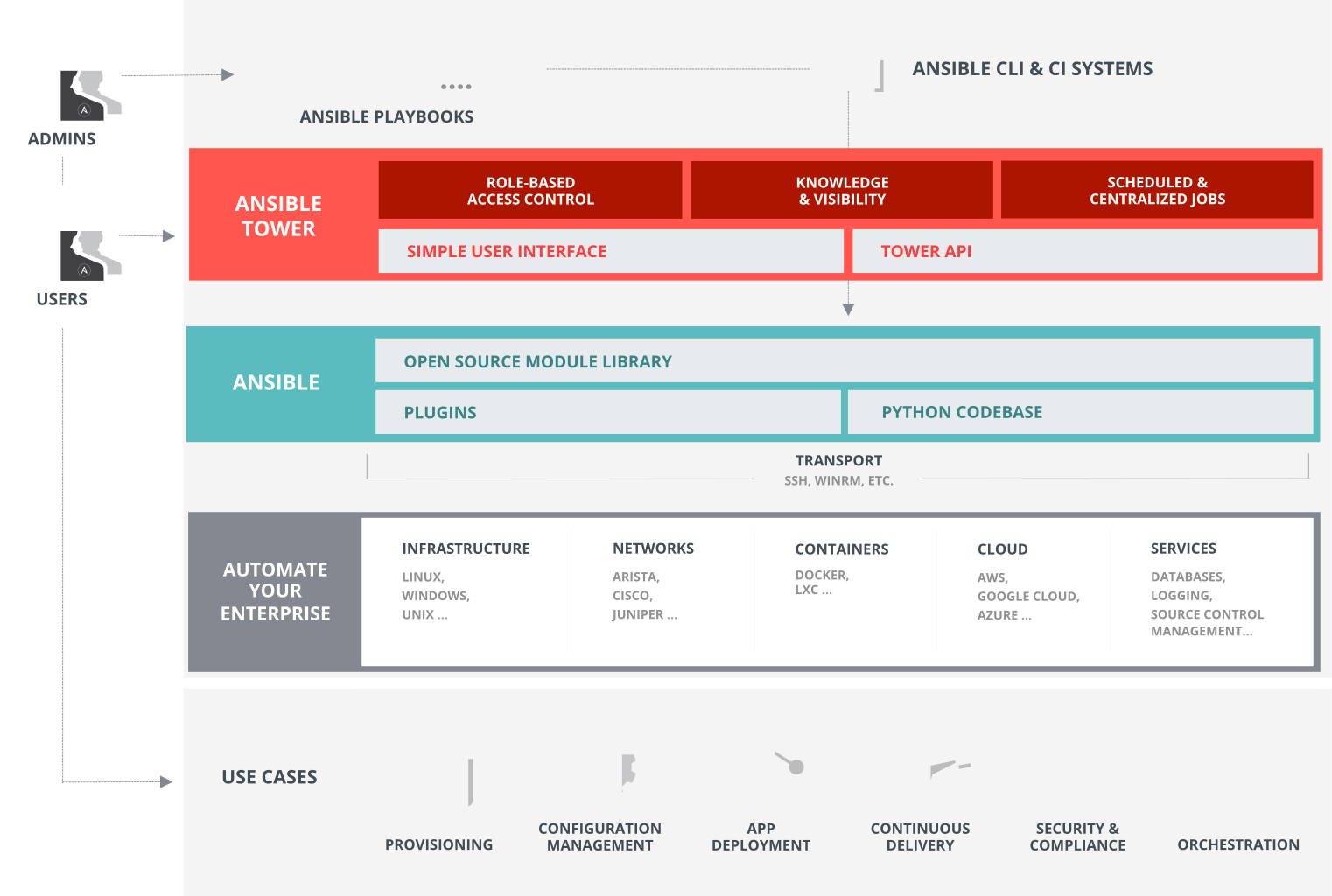

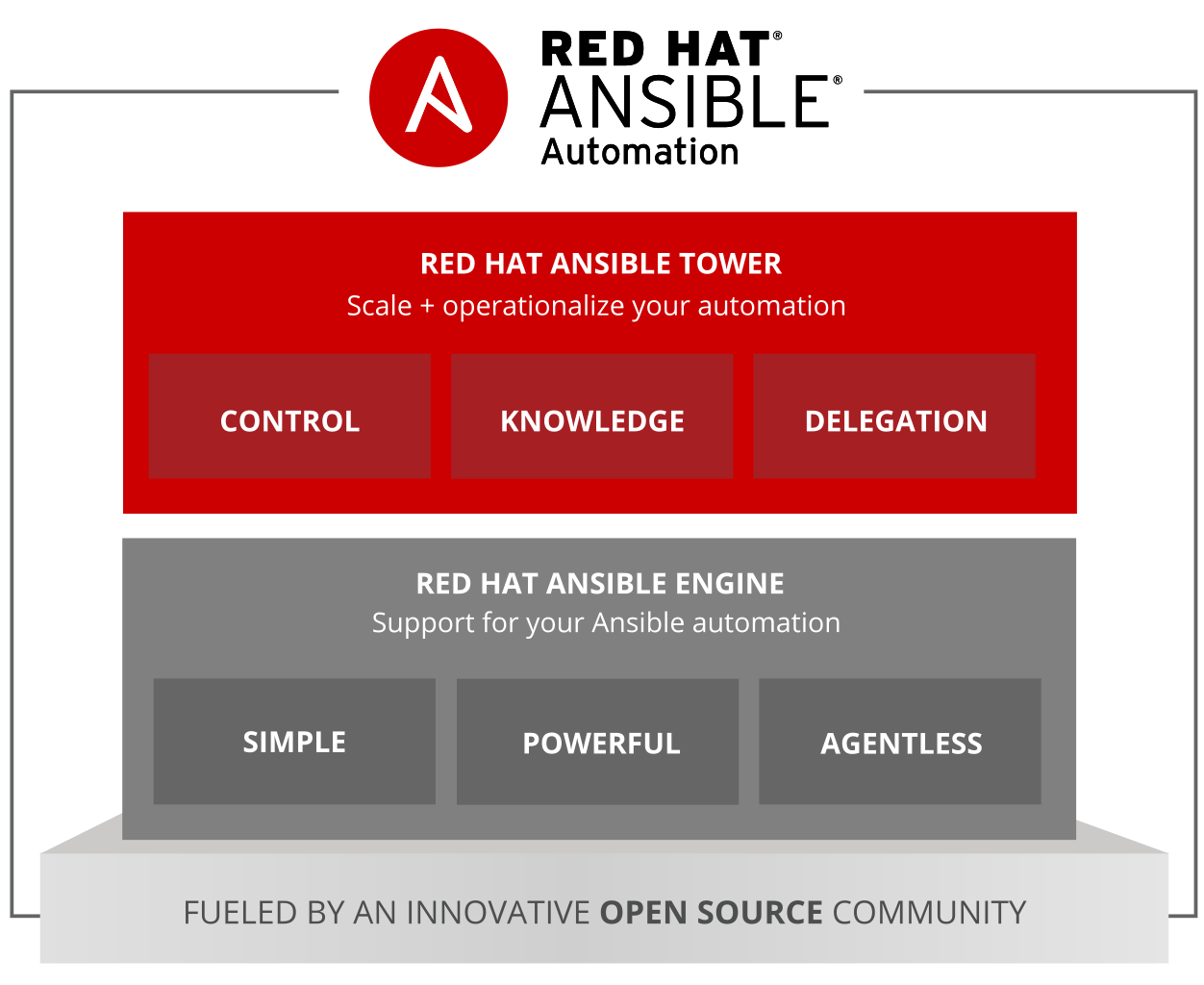

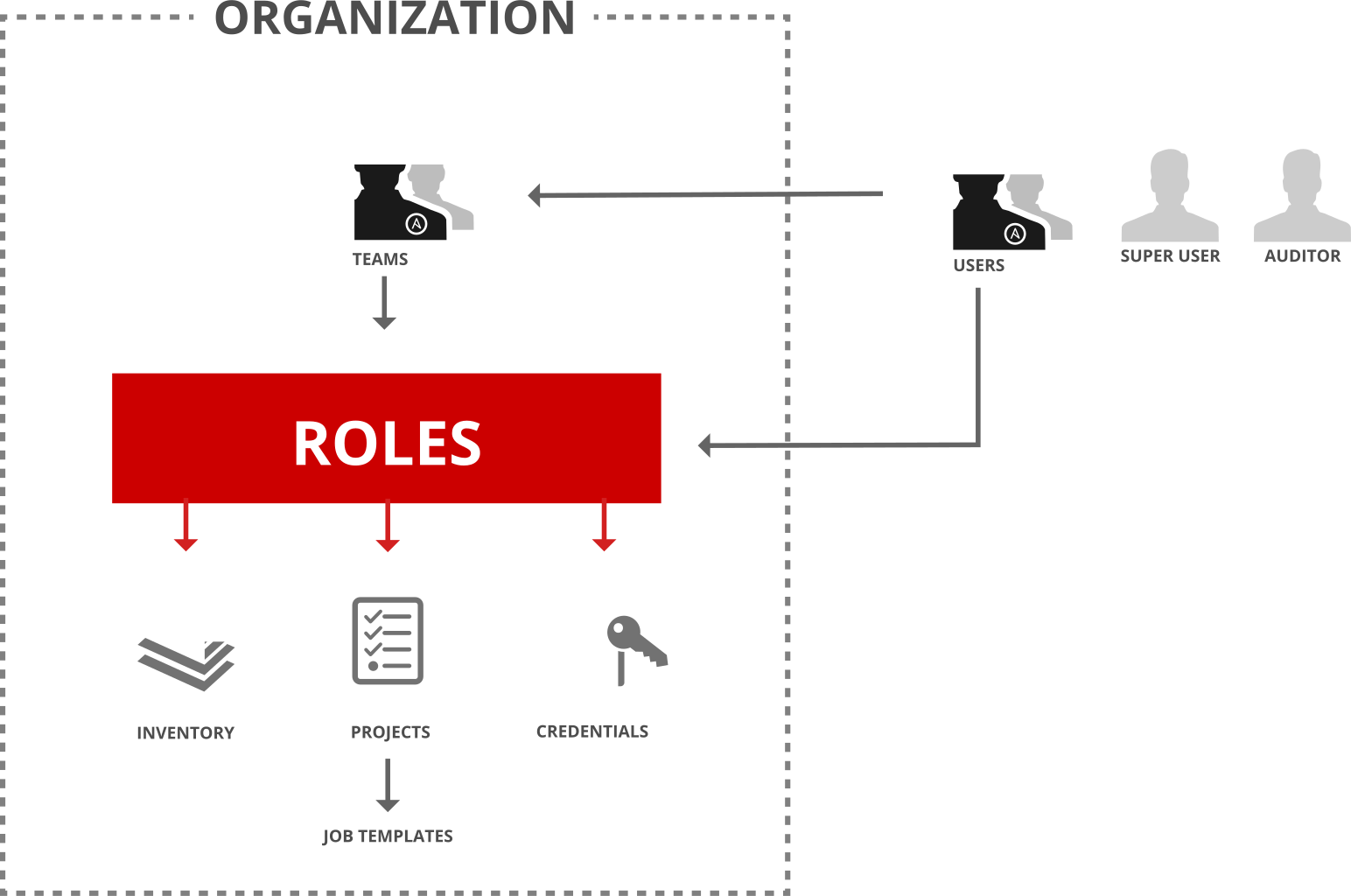

Ansible Tower AWX

Ansible Tower est Ansible au niveau de l’entreprise. Il s’agit d’une solution Web permettant de gérer une organisation avec une interface utilisateur très simple qui fournit un tableau de bord avec des résumés de l’état de tous les hôtes, qui permet des déploiements rapides et surveille toutes les configurations. Tower permet de partager les informations d’identification SSH sans les exposer, de consigner tous les travaux, de gérer graphiquement les inventaires et de les ...

Exercices Ansible Linux

Exercices Ansible

Configuration Ansible

Ce document propose d’examiner les principales options de configuration de Ansible sur le noeud de contrôle. Son architecture sans agent laisse le soin à chacun de configurer finement et personnellement le comportement par défaut de la solution. Le comportement d’Ansible peut être influencé de différentes manières : en configurant des variables d’environnement, en passant directement les paramètres sur la ligne de commande ansible ou ansible-playbook, en définissant un fic...

Solutionnaire Ansible

Solutionnaire Ansible

Glossaire Ansible

Glossaire des termes utilisés dans le contexte Ansible

Présentation du produit Ansible

Objectifs de certification

RHCE EX294 (RHEL8)

Si vous étudiez pour une certification, on répond ici à l’objectif suivant :

- 2. Maîtrise des composants de base d’Ansible

- 2.1. Inventaires

- 2.2. Modules

- 2.3. Variables

- 2.4. Facts

- 2.5. Jeux

- 2.6. Playbooks

- 2.7. Fichiers de configuration

- 2.8. Utiliser la documentation fournie pour trouver des informations spécifiques aux modules et commandes Ansible

- 3. Installation et configuration d’un nœud de contrôle Ansible

- 3.1. Installer les paquets requis

Présentation du produit Ansible

En guise d’introduction, on décrira dans ce document le projet Ansible, ses cas d’usage, ses composants, son principe de fonctionnement, son installation et les différents binaires qui l’accompagnent.

Après des généealités, le document décrit la terminologie et les composants Ansible. Il indique les procédures d’installation de Ansible sur une machine de contrôle Red Hat, CentOS, Fedora, Debian, Ubuntu, via PIP ou encore sous Windows WSL.

On tentera ici de comprendre de manière sommaire les composants de base d’Ansible tels que les connexions selon les cibles, les inventaires, les modules, les collections, le mode ad-hoc, les variables, les “Facts”, les jeux, les playbooks ou livres de jeux, les fichiers de configuration YAML et INI, les sorties JSON et les modèles Jinja2, les rôles, Ansible Tower, l’idempotence.

Enfin, on ne manquera de décrire l’environnement d’exécution d’Ansible en décrivant les différentes commandes ansible* disponibles nativement.

1. Projet Ansible

1.1. Présentation générale

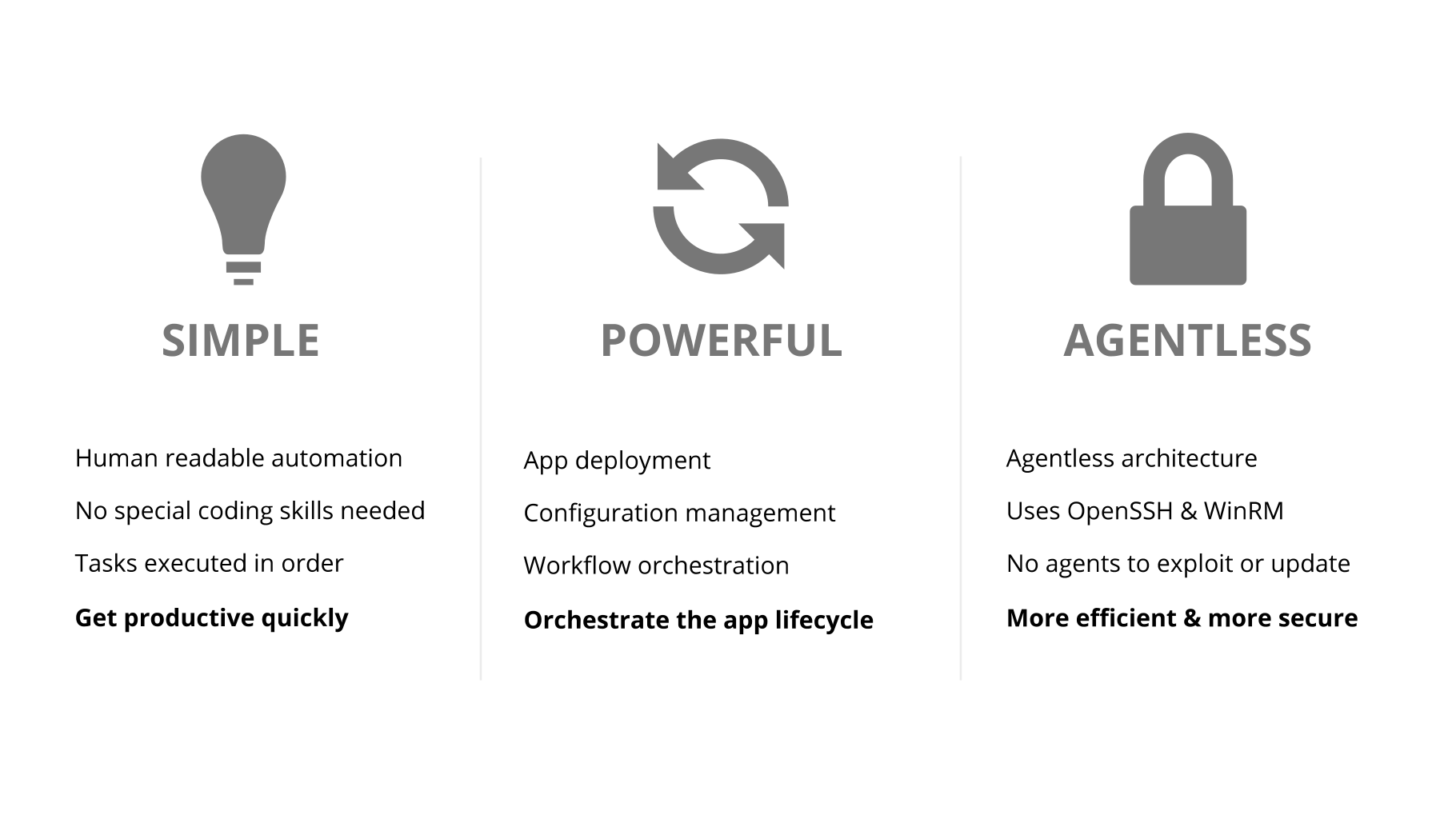

Ansible est un outil open-source de provisionnement de logiciels, de gestion des configurations et de déploiement d’applications qui permet de faire de l’infrastructure un code. Il fonctionne sur de nombreux systèmes de type Unix, et peut configurer aussi bien des systèmes de type Unix que Microsoft Windows. Il comprend son propre langage déclaratif pour décrire la configuration du système. Ansible est sans agent, se connectant temporairement à distance via SSH ou Windows Remote Management (permettant l’exécution à distance de PowerShell) pour effectuer ses tâches.

Ansible gère les différents noeuds avec un accès à distance natif (tels que les protocoles SSH ou Remote PowerShell ou encore des APIs natives). Il ne nécessite l’installation d’aucun logiciel supplémentaire à distance. Il offre des capacités de parallélisation, collecte de métadonnées et gestion des états. Cet aspect de conception “sans agent” installé sur le périphérique est important car il réduit les besoins d’infrastructure pour démarrer une gestion. Les modules fonctionnent grâce à JSON et à la sortie standard et peuvent être écrits dans n’importe quel langage de programmation.Le système utilise notamment YAML pour exprimer des descriptions réutilisables de systèmes, il fournit des sorties en JSON, il traite les variables grâce à des modèles Jinja2.

Le logiciel Ansible a été conçu par un ancien employé Red Hat, Michael DeHaan, également auteur de l’application de serveur de “provisionning” Cobbler et co-auteur du framework Func pour l’administration à distance. Le code source du logiciel est sous licence GNU General Public v3.0. Red Hat a racheté la société Ansible, Inc. en octobre 2015. 1

1.2. Le terme Ansible

Une “ansible” est un dispositif théorique permettant de réaliser des communications à une vitesse supraluminique (supérieure à la vitesse de la lumière) imaginé en 1966 par Ursula K. Le Guin dans son roman de science-fiction, Le Monde de Rocannon. Elle en détaillera plus tard le concept dans Les Dépossédés (1974). L’idée est notamment reprise par d’autres auteurs de livres de science-fiction et des jeux vidéos, la communication étant basée sur l’état d’énergie réciproque de deux particules jumelles. Par ailleurs, Ansible est le titre d’un magazine anglo-saxon consacré à la science-fiction. Enfin, le terme “ansible” peut faire référence à un système de communication hyperspace instantané fictif 2.

1.3. Version d’Ansible

Jusqu’à la version 2.9., le code source Ansible était situé dans un seul projet ansible/ansible avec deux mises à jour principales par an.3

Pour obtenir le numéro de la dernière version stable d’Ansible :

curl -s https://pypi.org/pypi/ansible-base/json | jq -r '.releases | keys | sort'

Ansible Classique (jusqu’en version 2.9) se caractérisait par :

- Un dépôt unique ansible/ansible.

- Un paquet unique appelé ansible

- Des sorties importantes deux fois par an

La version 2.10 d’Ansible va fondamentalement changer la portée des plugins inclus dans le dépôt ansible/ansible, en déplaçant une grande partie des plugins dans des dépôts de “collection” plus petits et qui seront distribués via https://galaxy.ansible.com/.

Aussi depuis la version 2.10. la version majeure est maintenue pendant un cycle de publication. Lorsque la version suivante sort (par exemple, 2.11), la version plus ancienne (2.10 dans cet exemple) n’est plus maintenue.

Concrètement, le dépôt ansible/ansible (ansible-base) ne contient plus que :

- Les programmes de base Ansible,

ansible-{playbook,galaxy,doc,test,etc}. - Quelques documents.

- Un minuscule sous-ensemble de modules et de plugins pour permettre le fonctionnement d’un contrôleur.

Tous ces éléments seront connus sous le nom d’ansible-base.

Les autres modules et plugins ont été déplacés dans diverses “collections”.

Ainsi pour les “collections” :

- Elles peuvent être publiées indépendamment d’

ansible-baseet d’Ansible, selon un cycle ou une cadence de publication que le responsable de la collection préfère. - Elles ont leur propre repo (GitHub, GitLab, etc.) avec un backlog dédié, c’est-à-dire plus de backlog partagé de lancement massif et de relations publiques.

- On pourrait continuer à effectuer des tests d’IC et, dans de nombreux cas, on peut les effectuer de manière plus approfondie.

Le paquet publié d’Ansible 2.10 va intégrer ansible-base et les diverses collections communautaires qui faisaient auparavant partie d’ansible/ansible.

Le paquet ansible (contiendra un sous-ensemble de collections) et dépend du nouveau paquet ansible-base (Ansible engine).

1.4. Objectifs de conception de Ansible

Les objectifs de conception de Ansible comprennent4 :

- Le minimum par nature. Les systèmes de gestion ne devraient pas imposer des dépendances supplémentaires sur l’environnement.

- La cohérence. cf. notion de test unitaire (procédure permettant de vérifier le bon fonctionnement d’une partie précise d’un logiciel ou d’une portion d’un programme).

- La sécurité. Ansible ne déploie pas des agents sur les noeuds. Un protocole de transport comme OpenSSH ou HTTPS est seulement nécessaire pour commencer une gestion.

- La fiabilité. Lorsqu’il est écrit soigneusement, un livre de jeu Ansible peut être idempotent afin d’éviter des effets secondaires inattendus sur les systèmes gérés.

- Une courbe d’apprentissage faible. Les livres de jeux Ansible utilisent un langage simple et descriptif basé sur YAML et les modèles Jinja2.

2. Automation d’infrastructures

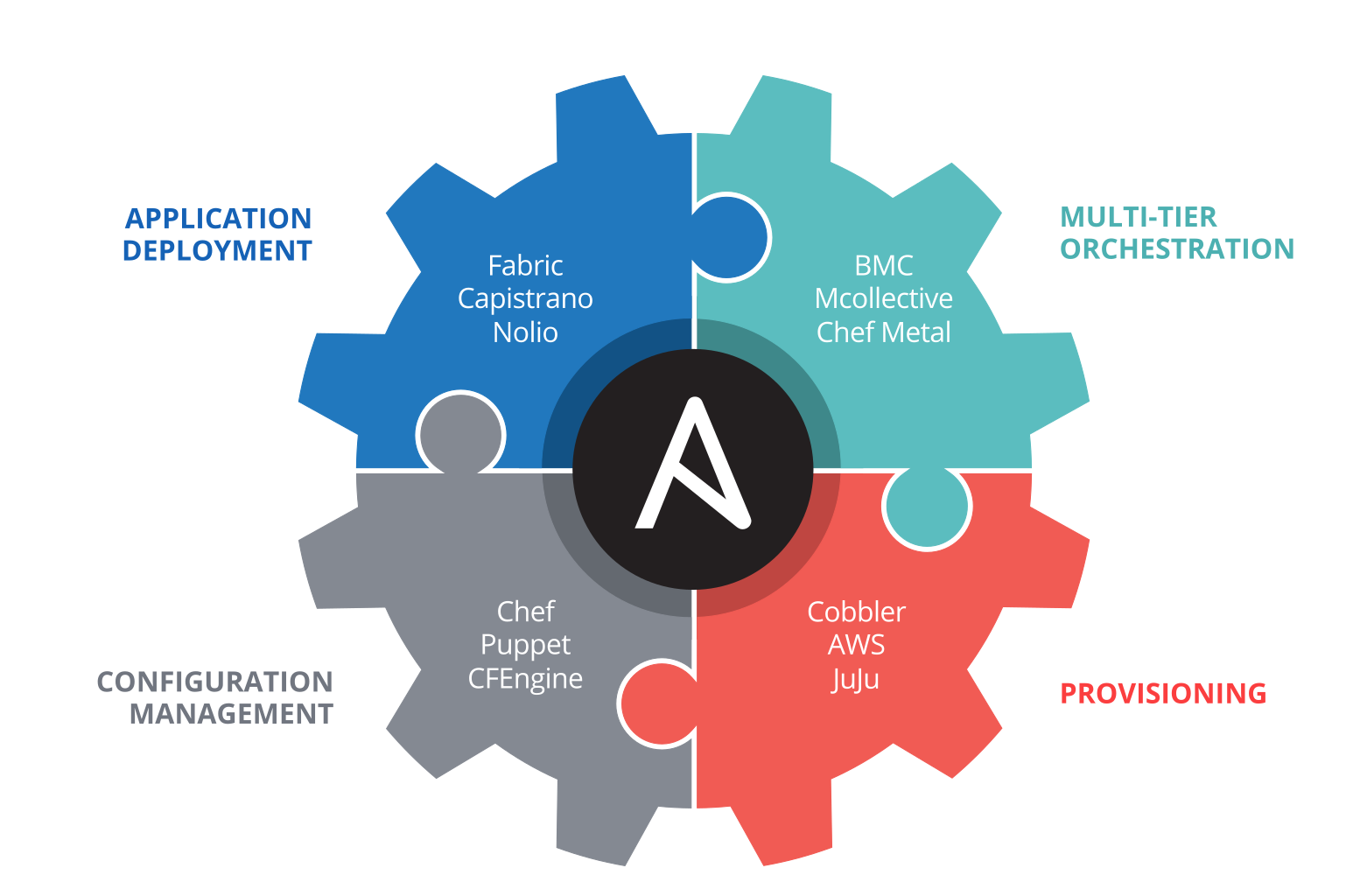

Ansible s’interface avec du matériel, du logiciel ou des solutions d’un grand nombre de fournisseurs du domaine des infrastructures comme :

- Le déploiement d’applications (avec Fabric, Capristano, Nolio, …)

- L’orchestration multi-tiers (avc BMC, Mcollective, Chef Metal, …)

- Le provisionning (Cobbler, AWS, JuJu, …)

- La gestion des configuration (Chef, Puppet, CFEngine, …)

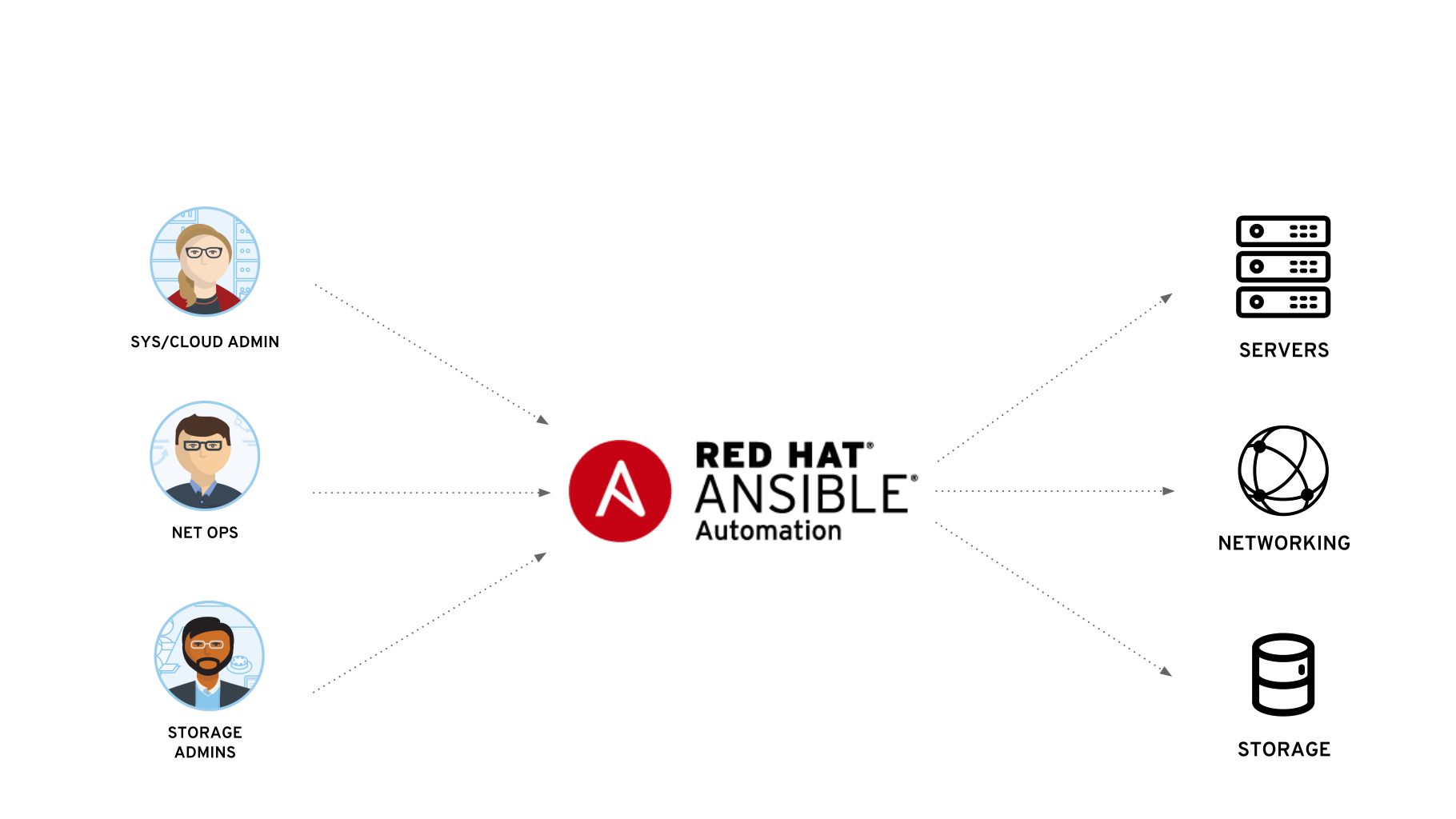

Il répond aux besoins les Admin système / Cloud, aux Net Ops, aux admins de stockage pour une automation des serveurs, du réseau et du stockage.

2.1. Péripériques physiques

- Bare Metal avec Cobbler, Stacki, and Red Hat Satellite

- Réseau avec Cisco, Juniper, Arista, A10, Cumulus Networks, Dell, F5 BigIP, HPE (OpenSwitch), Nokia, Palo Alto Networks etc.

- Stockage avec NetApp, Infinidat, etc.

2.2. Virtualisation

- VMware

- Red Hat Enterprise Virtualization (RHEV)

- Libvirt

- Xenserver

- Vagrant

2.3. Systèmes d’exploitation

- Linux (RHEL, CentOS, Fedora, Ubuntu, et autres)

- Windows et Windows Server

- UNIX

2.5. Containers

- Ansible Container

- Docker

- Linux Containers (LXC)

2.6. Cloud

- Amazon Web Services (AWS)

- Microsoft Azure

- Cloudstack

- OpenStack

- Digital Ocean

- Google Cloud Platform

- Linode

- ProfitBricks

- Rackspace

2.7. Outils DevOps

- Development:

- Github,

- Atlassian Bitbucket Pipelines,

- Gitlabs,

- Vagrant

- …

- Integration/Test:

- Jenkins,

- Travis CI,

- Teamcity

- …

- Deployment:

- Cloud Providers,

- Containers,

- ServiceNow,

- Systems,

- Virt Platforms

- …

- Monitoring/Analytics:

- Splunk,

- AppDynamics,

- Dynatrace,

- LogicMonitor,

- InfluxDB

- …

3. Cas d’usage classiques

- Provisioning

- Configuration Management

- App Deployment

- Continuous Delivery

- Security & Compliance

- Orchestration

3.1. Provisioning

3.2. Configuration Management

3.3. App Deployment

3.4. Continuous Delivery

3.5. Security & Compliance

3.6. Orchestration

4. Automation Réseau

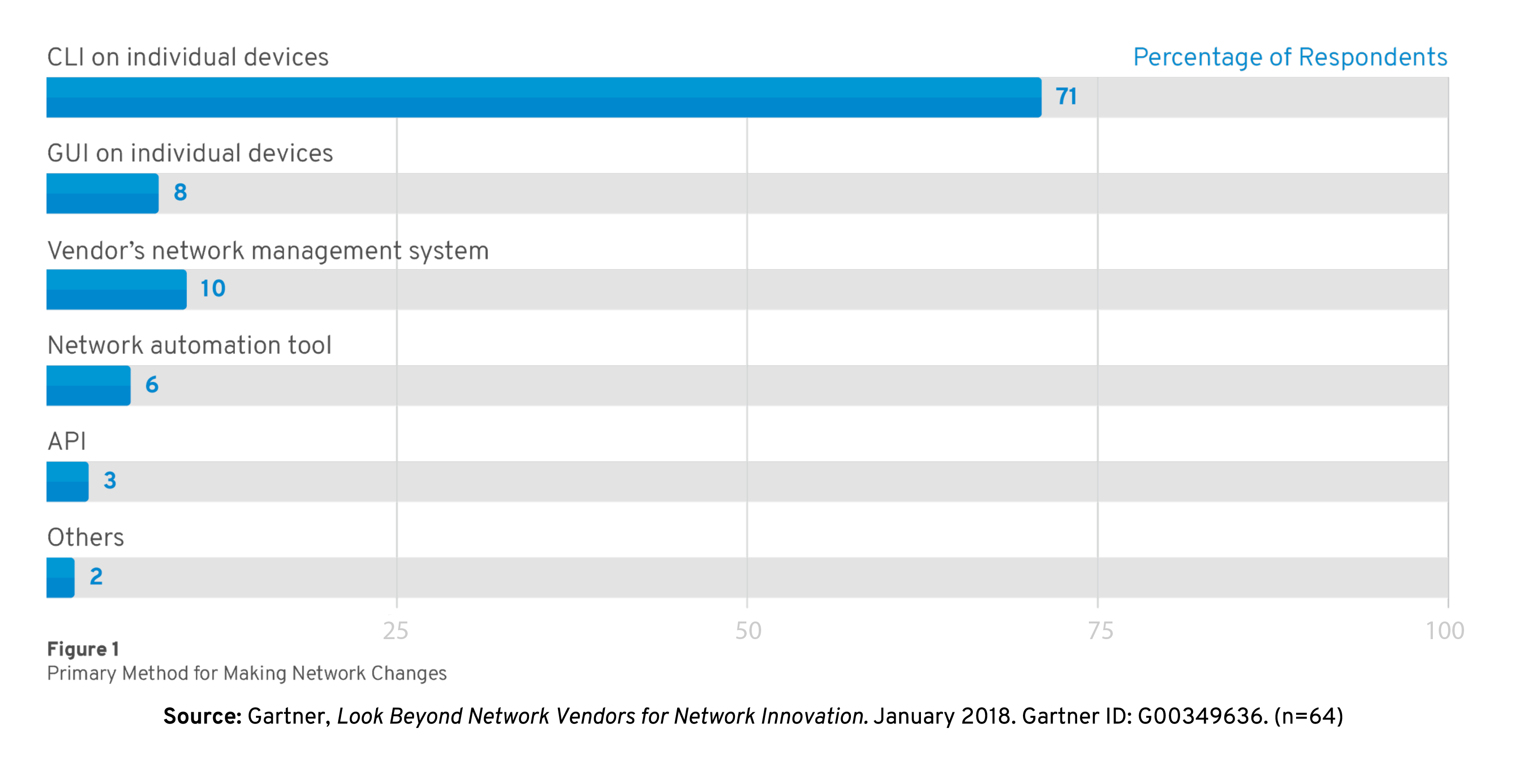

Si vous êtes responsable d’un réseau d’entreprise, vous savez probablement que de nombreuses opérations manuelles sont effectuées via l’interface de ligne de commande (CLI). Il n’est pas surprenant que le principal défi que rencontrent des utilisateurs en matière de réseau consiste à améliorer leur agilité, et cela est resté vrai au cours des deux dernières années.5

Ansible peut gérer des périphériques :

- Arista (EOS),

- Cisco (IOS, IOS XR, NX-OS),

- Juniper (JunOS),

- Open vSwitch

- VyOS

4.1. Cas d’usage habituels

- Sauvegarder et restaurer les configurations des périphériques

- Mettre à jour les OS des périphériques réseau

- Vérifier la conformité des configurations (compliance)

- Appliquer des patchs sur base des CVE

- Générer une documentation dynamique

Fondamentalement, toute opération manuelle peut être automatisée avec Ansible.

4.2. Cas d’usage habituels - automatiser des tâches discrètes

- S’assurer de la présence/absence de VLANs

- Activer / Désactiver Netflow sur les interfaces

- Gestion les entrées des access-list pare-feu

4.3. Meilleures pratiques

https://docs.ansible.com/ansible/2.5/network/user_guide/network_best_practices_2.5.html

5. Automatiser et coder l’infrastructure

Nous allons progressivement apprendre que manipuler Ansible consiste à écrire du texte géré sous forme de code informatique. L’ambition est donc de “coder l’infrastructure”. Alors comment coder l’infrastructure ? D’un point de vue historique, pour un parc de machines Linux, on commencera avec du Bash, ensuite probablement du Perl, et sans doute du Python. Or le personnel d’infrastructure s’il a choisi cette voie dans les métiers de l’informatique dipose de peu d’appétence pour une pratique de “développeur” d’autant plus que l’apprentissage d’un langage de programmation classique exigera une longue courbe d’apprentissage pour cetains profils.

5.1. Automatiser l’infrastructure

Or Ansible permettra au personnel informatique d’automatiser les infrastructures. Il a l’avantage d’être :

- populaire, diposant d’une communauté large,

- flexible, sans limite sur les fonctions ou les cibles à gérer,

- évolutif, aisé à adapter (en Python ou autres),

- lisible par tous et à courbe d’apprentissage faible, grâce au format YAML.

Le seul écueil est de connaître les solutions à gérer à travers cet outil de telle sorte qu’une maîtrise d’une solution Ansible passe aussi par une bonne maîtrise de ce qui est déployé par Ansible.

Il faut alors voir Ansible comme une surcouche sans état (mis en intermédiaire qui fonctionne de manière très simple) qui intègre d’autres solutions ou s’intègre à d’autres facilement. Ansible Tower et son fork OpenSource AWX renforcent cette capacité de manière crédible en ajoutant des fonctions de gestion des utilisateurs, du code et des secrets.

5.2. Coder l’infrastructure

D’ailleurs la gestion du code source (versions, SCM, git) et des secrets (vaults) sont des sujets connexes qui s’intègre à l’usage d’Ansible.

6. Composants Ansible

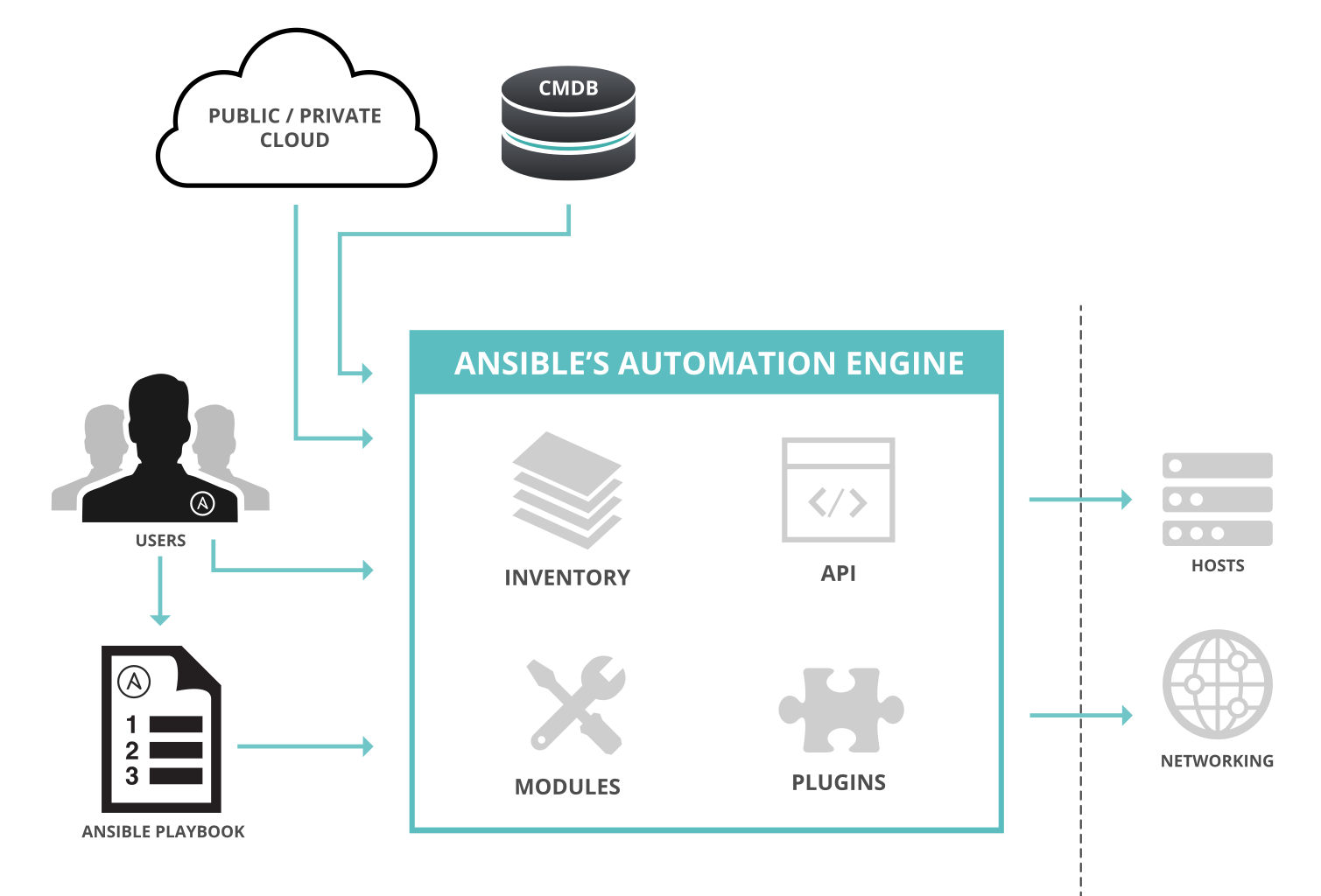

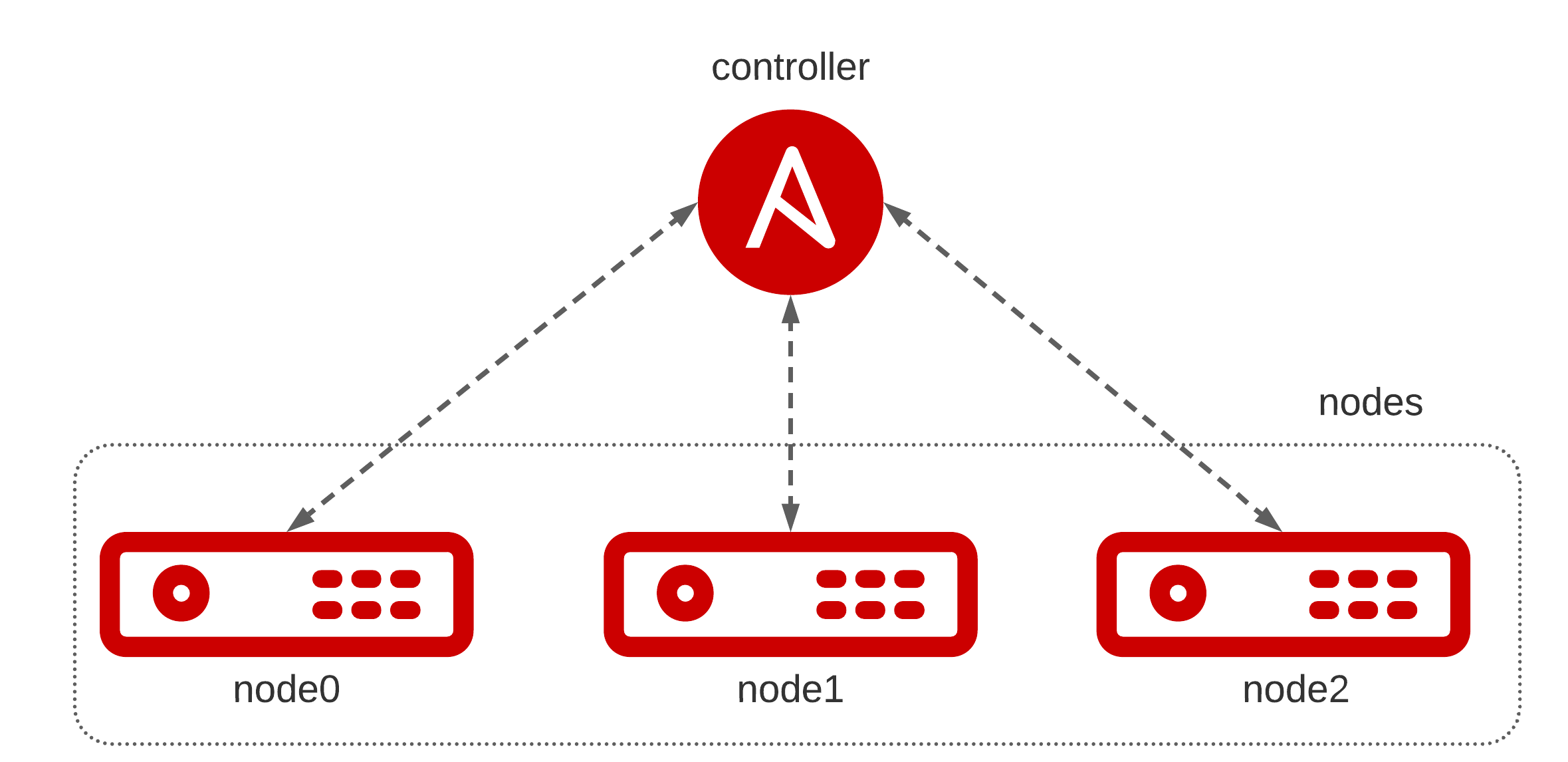

En vue de contrôler des noeuds distants, des utilisateurs lancent des “playbooks” (livres de jeu) à partir d’un noeud de contrôle grâce à Ansible Engine.

Ansible Engine utilise différents composants comme :

- des modules

- des plugins

- un API

- un inventaire (inventory)

- des collections

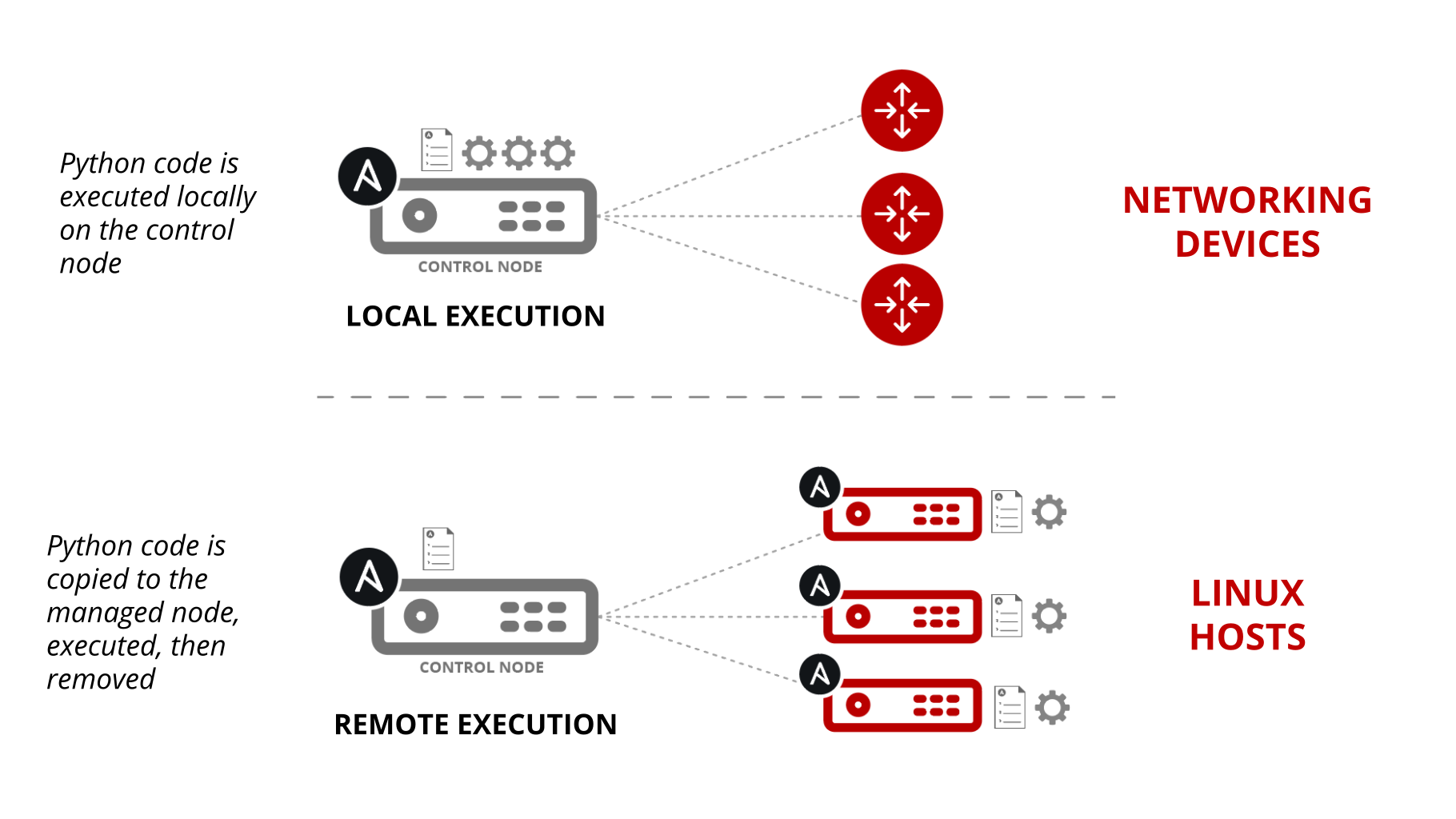

Ansible Engine se connecte et se pratique de manière différente sur les hôtes terminaux (Linux/Unix et Windows) des périphériques du réseau. Hôtes terminaux et périphériques du réseau sont des cibles dont les missions et la gestion sont bien différentes.

6.1. Machine de contrôle

La machine de contrôle doit être un hôte Linux / Unix (par exemple, Red Hat Enterprise Linux, Debian, CentOS, OS X, BSD, Ubuntu), et Python 2.7 ou Python 3.5+ sont requis. Avec une version Windows 10 Pro, il est possible d’utiliser Ansible avec WSL, voir Can Ansible run on Windows?

Le chapitre Installation Ansible indique de manière plus détaillée l’installation de Ansible sur la machine de contrôle.

6.2. Noeuds gérés

Les noeuds gérés, s’ils sont en Linux/Unix, doivent disposer de Python 2.6 ou version ultérieure, mais de préférence aujourd’hui le pré-requis est Python 3. SSH est alors le mode de connexion préféré.

Depuis sa version 1.7, Ansible peut également gérer les noeuds Windows. Dans ce cas, on utilise PowerShell à distance de manière native au lieu de SSH.

Le matériel d’infrastructure réseau (“constructeurs”), pare-feux, serveurs de stockage, fournisseurs IaaS, solutions de virtualisation sont supportés via SSH, NETCONF/YANG ou encore via des API HTTP REST.

On trouvera ici un propos sur les Plugins de connexion.

Source : How Network Automation is Different

6.3. Clés SSH

La machine de contrôle et les noeuds gérés devraient a priori simplement communiquer grâce au service SSH.

Les mots de passe sont pris en charge, mais la gestion des clés SSH avec ssh-agent est l’un des meilleurs moyens d’utiliser Ansible. Il est également possible d’utiliser parmi beaucoup de possibilités des authentifications Kerberos ou autres. Les connexions “root” ne sont pas obligatoires, on peut se connecter en tant qu’utilisateur, et puis utiliser “su” ou “sudo”. Le module “authorized_key” d’Ansible est un excellent moyen d’utiliser Ansible pour contrôler les accès SSH.

ssh-agent bash

ssh-add ~/.ssh/id_rsa

Notez que ssh-agent s’utilise avec des clés avec des passphrase.

On trouvera sous les liens un document de formation détaillé sur l’usage du protocole avec OpenSSH (Linux/Windows) et d’autres sur la configuration de Cisco IOS pour supporter des connexions SSH.

Ansible supporte beaucoup d’autres types de connexions/communications avec ses cîbles.

6.4. Le dossier de projet

- Fichier de configuration

- Inventaire

- Livres de jeu

6.5. L’inventaire

Pour démarrer un gestion Ansible, vous avez besoin d’un inventaire Ansible.

Par défaut, Ansible représente les machines qu’il gère à l’aide d’un fichier INI très simple qui place toutes les machines gérées dans des groupes de votre choix. On peut le représenter dans d’autres formats comme YAML.

Pour ajouter de nouvelles machines, aucun serveur de signature supplémentaire n’est nécessaire, alors que NTP ou DNS sont critiques au moment des authentifications.

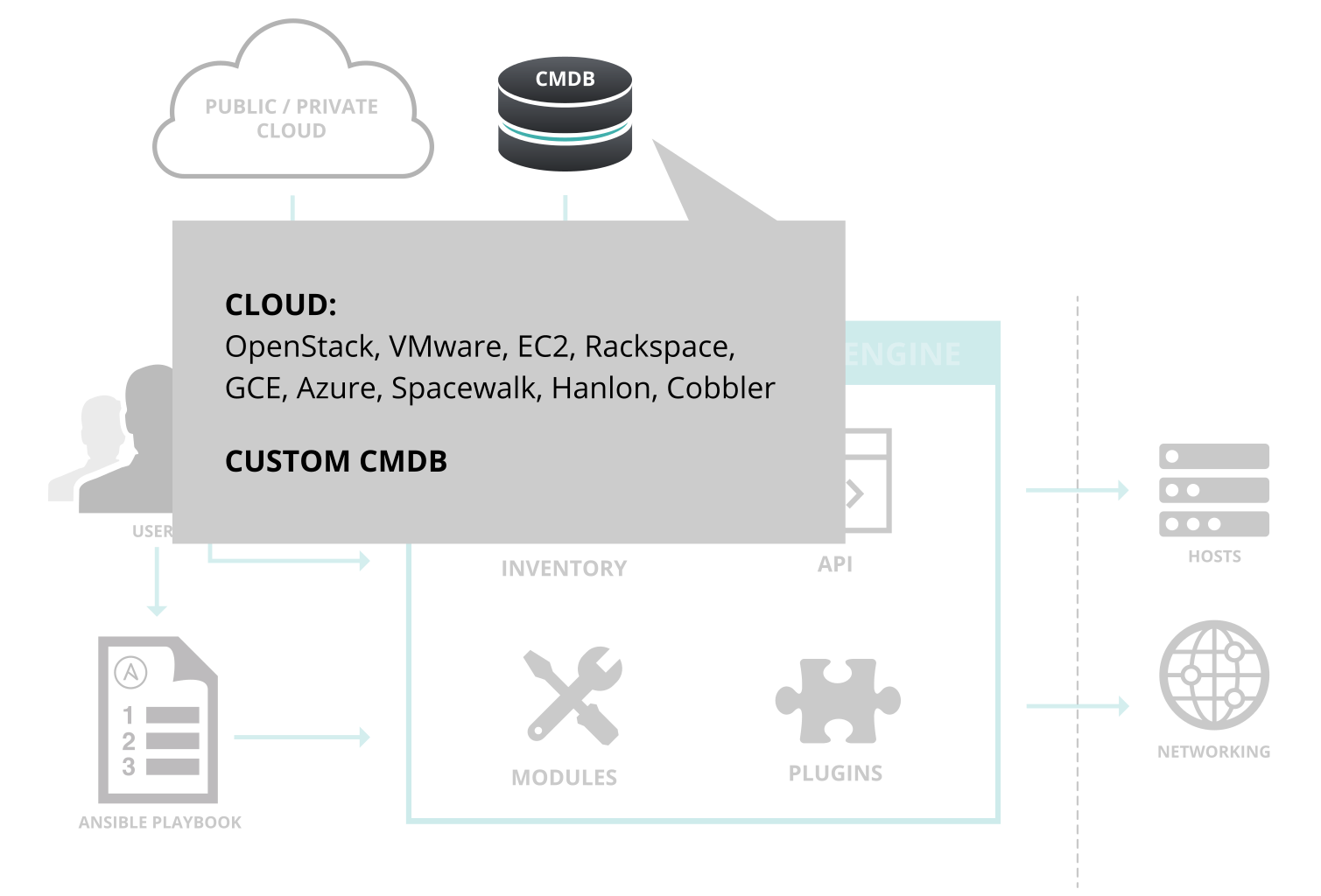

S’il existe une autre source de confiance dans votre infrastructure, Ansible peut également y ajouter dynamiquement des éléments tels que des informations d’inventaire, de groupe et variables à partir de sources telles que EC2, Rackspace, OpenStack, vSphere, etc.

Voici à quoi ressemble un fichier d’inventaire en format INI :

[webservers]

www1.example.com

www2.example.com

[dbservers]

db0.example.com

db1.example.com

Une fois que les hôtes d’inventaire sont répertoriés, des variables “d’inventaire”, c’est-à-dire portant sur les cibles de gestion, peuvent leur être attribuées dans des fichiers texte simples (dans un sous-répertoire appelé ‘group_vars/’ ou ‘host_vars/’) ou directement dans le fichier d’inventaire.

Les Fichiers d’inventaire sont développés plus loin dans le support de formation. Le détail concernant l’inventaire ne sont pas indispensable pour commencer. Toutefois, veuillez retenir que les commandes ansible, ansible-playbook et ansible-inventory, qui permettent d’exploiter Ansible, exigent toujours un inventaire défini.

6.6. Modules

Les modules sont “les outils dans la boîte-à-outils”.

Ansible fonctionne en se connectant aux noeuds à gérer et en leur envoyant des petits programmes, appelés “modules Ansible”. Ces programmes sont écrits pour être des modèles de ressources de l’état souhaité du système. Ansible exécute ensuite ces modules (via SSH par défaut) grâce au protocole JSON sur la sortie standard et les supprime lorsque l’action est terminée.

La bibliothèque de modules peut résider sur n’importe quelle machine et sans aucun serveur central, démon ou base de données. En général, l’administrateur travaille avec son programme de terminal favori, un éditeur de texte et probablement un système de gestion de version (SCM) come Git pour suivre les modifications apportées à son contenu.

Rien n’interdit d’écrire son propre module. Ces modules peuvent contrôler les ressources comme des services, des paquets ou des fichiers (n’importe quoi en réalité), ou encore exécuter des commandes système. 1

Le document de formation prévoit une initiation à l’usage des modules en mode ad-hoc et dans les livres de jeu.

A partir de la version 2.10, les modules Ansible font partie d’espace nommé comme des collections et se référence selon l’espace nommé qui leur sont réservés.

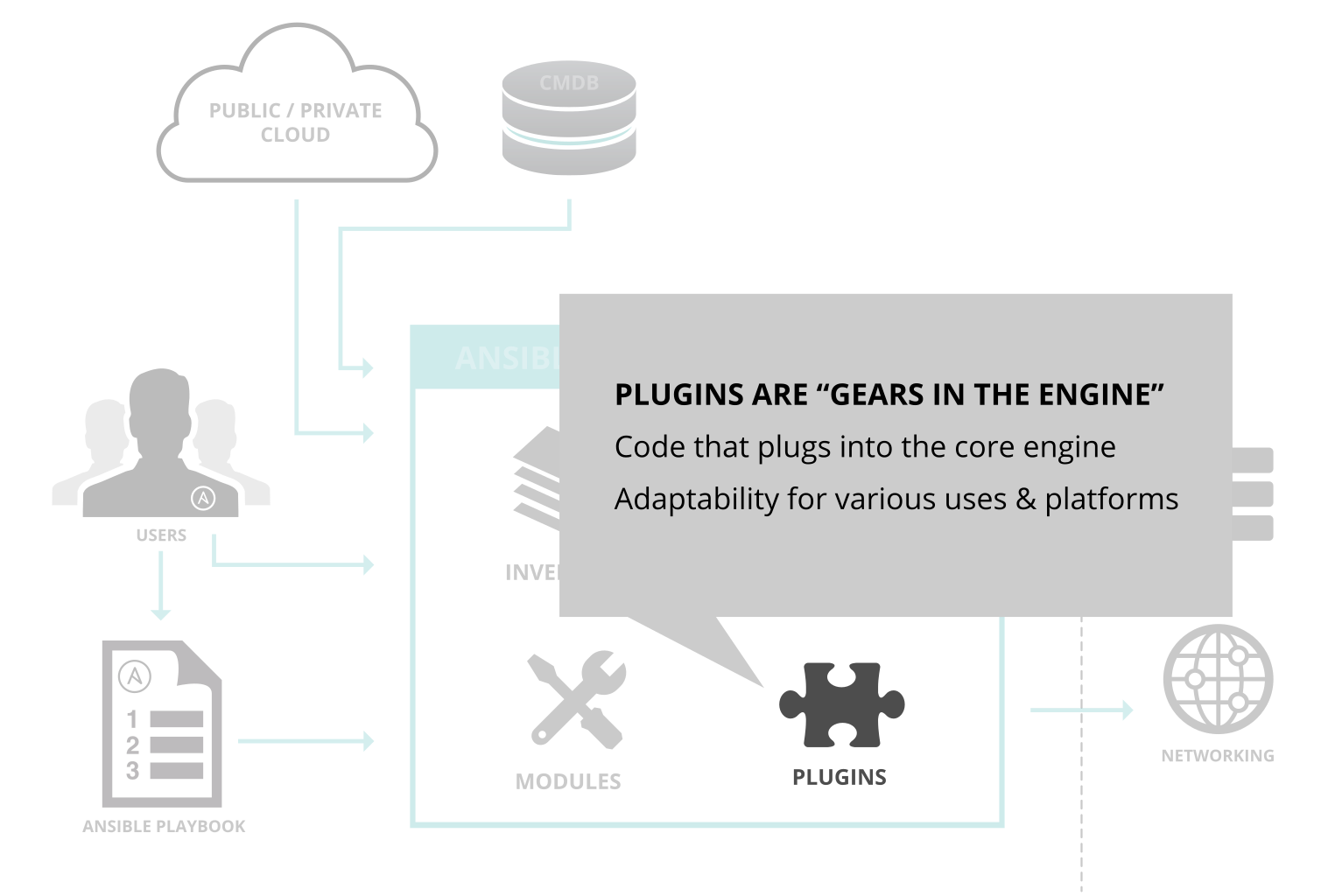

6.7. Plugins

Les Plugins apportent des fonctionnalités complémentaires à Ansible.

On peut connaître tout type de plugins (qui sont des sortes de “modules” spécialisés) :

connexions: ssh, winrm, local, …inventory: ini, yaml, scripts, liste, …become: su, sudo, enable, runascache: Les plugins de cache permettent à Ansible de stocker les faits rassemblés ou d’inventorier les données sources sans avoir à les récupérer à la source.- Les plugins de

callbackpermettent d’ajouter de nouveaux comportements à Ansible lors de la réponse aux événements : horodatage, say, … strategy: free, linear, …- …

6.8. Les collections

Les “collections” sont un format de distribution pour du contenu Ansible qui peut inclure des livres de jeu, des rôles, des modules et des plugins. Les “collections” sont distribuées par Ansible Galaxy via ansible-galaxy collection install <namespace.collection>. Depuis la version 2.10., les “collections” comprennent les modules tiers au projet ansible-base.2

7. Exécution des tâches

Une tâche est l’appel à un module Ansible. Le module Ansible contient localement tout le code utile à l’exécution. Il est donc important de disposer du code à jour des modules.

7.1. Le mode Ad Hoc

Le mode Ad-Hoc permet l’exécution de tâches “ad-hoc” parallèles.

Dès qu’une instance est disponible, on peut lui parler immédiatement, sans aucune configuration supplémentaire, ici sur une instance Red Hat :

ansible all -m ping

ansible foo.example.com -m yum -a "name=httpd state=installed"

ansible foo.example.com -a "/usr/sbin/reboot"

Un accès à des modules de ressources basés sur des états, ainsi qu’à des commandes “raw” (brutes) est disponible. Ces modules sont assez faciles à écrire. Par ailleurs, Ansible est livré avec énormément de modules déjà développés de telle sorte qu’un bonne partie du travail est déjà réalisée.

Le document reprend de nombreux exemples de l’usage des tâches ad-hoc.

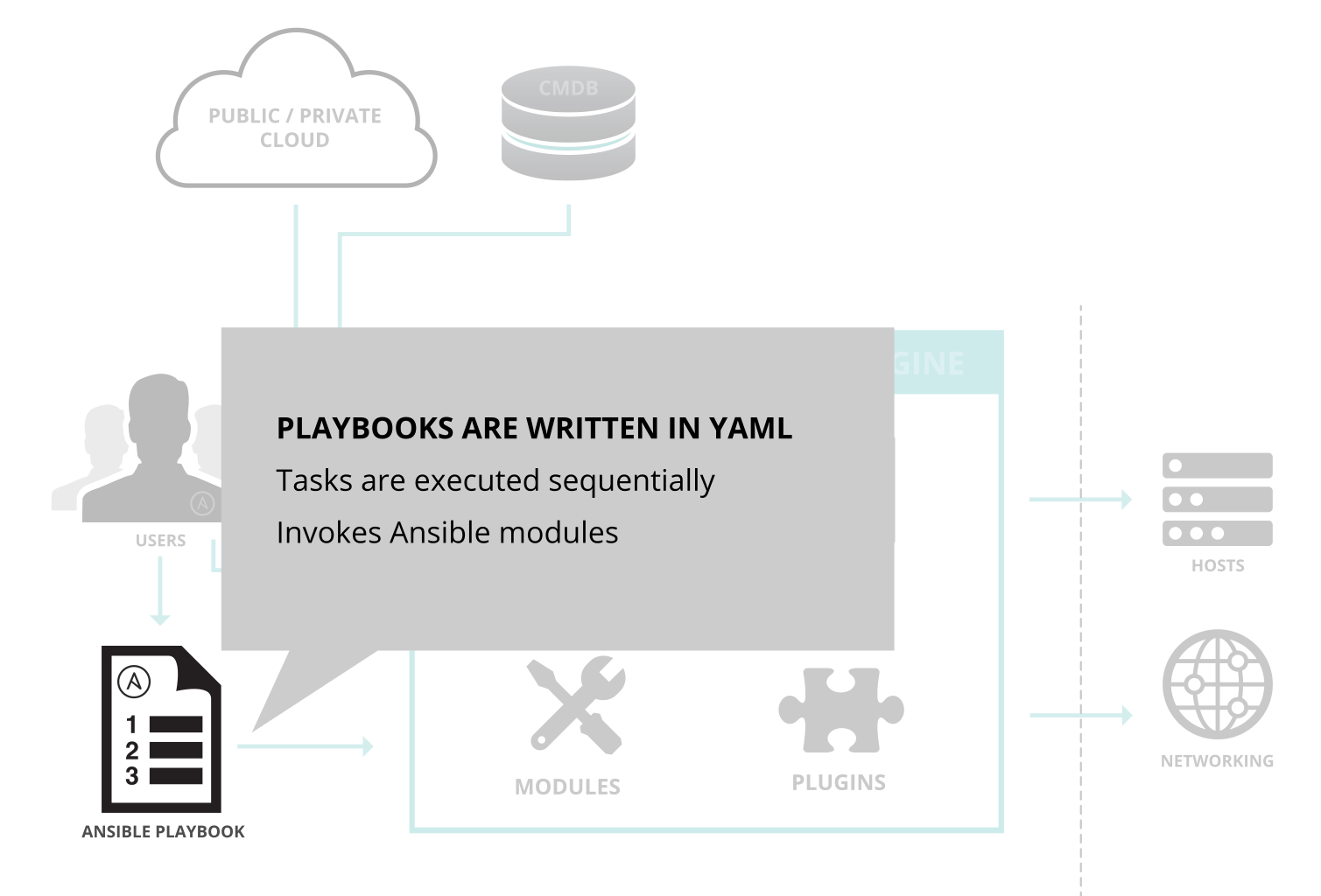

7.2. Playbooks (Livres de jeu)

Les livres de jeu (playbooks) sont écrits selon un langage d’automatisation simple et puissant. Les livres de jeu peuvent orchestrer avec précision plusieurs parties d’une topologie d’infrastructure, avec un contrôle très détaillé du nombre de machines à traiter à la fois.

L’approche d’Ansible en matière d’orchestration est une approche simple et précise : le code d’automatisation devrait être pérenne et il devrait y avoir très peu de choses à retenir sur la syntaxe ou des fonctionnalités spéciales.

Les livres de jeu sont écrits en langage YAML, Ain’t Markup Language. YAML expose un minimum de syntaxe et propose un modèle de configuration ou de processus plutôt qu’un langage de script ou de programmation.

Chaque livres de jeu est composé de une ou plusieurs “séances de jeu (plays)” exposés sous forme d’une liste. Un “livre de jeu” organise des tâches en jeux. Mais il de bonne pratique de l’organiser en “roles”. Un “role” ajoute un niveau d’abstraction dans l’exécution des tâches d’un livre de jeu.

Un jeu est une analogie sportive qui définit un état ou un modèle et qui se “rejoue” de différentes manières à d’autres moments.

Voici trois exemples de livres de jeu. Le premier exemple montre un livre de jeu avec un seul jeu nommé “DEPLOY VLANS” qui s’applique sur les hôtes “access” d’un inventaire. Celui-ci est constitué d’une seule tâche “ENSURE VLANS EXIST”

---

- name: DEPLOY VLANS

hosts: access

connection: network_cli

gather_facts: no

tasks:

- name: ENSURE VLANS EXIST

nxos_vlan:

vlan_id: 100

admin_state: up

name: WEB

Le second exemple est un livre de jeu qui lance un seul jeu constitué de cinq tâches.

---

- name: Configure webserver with nginx

hosts: webservers

become: True

become_method: sudo

tasks:

- name: install nginx

apt:

name: nginx

update_cache: yes

- name: copy nginx config file

copy:

src: files/nginx.conf

dest: /etc/nginx/sites-available/default

- name: enable configuration

file:

dest: /etc/nginx/sites-enabled/default

src: /etc/nginx/sites-available/default

state: link

- name: copy index.html

template:

src: templates/index.html.j2

dest: /usr/share/nginx/html/index.html

mode: 0644

- name: restart nginx

service:

name: nginx

state: restarted

Enfin, voici un livre de jeu qui lance un seul jeu constiué d’un nombre indéterminé de tâches appelées via des rôles : apache, mysql, php, …

---

- name: DEPLOY DRUPAL

hosts: webserver

vars_files:

- vars/main.yml

roles:

- apache

- mysql

- php

- php-mysql

- composer

- drush

- drupal

7.3. Les rôles

Les rôles (roles) permettent de charger automatiquement des vars_files, des tasks, des handlers sur base d’une structure de fichier définie. Les rôles sont intéressants pour leur aspect “ré-utilisable”.

Par contre, peu d’éléments permettent d’évaluer la qualité de ces propositions de code “ré-utilisable”.

7.4. Ansible Tower

Ansible Tower est un API, un service Web et une console Web conçue pour rendre Ansible utilisable pour les équipes informatiques avec différents profils. Ansible Tower offre une solution complète de gestion des contrôles d’acccès basée sur des rôles. C’est une console centrale de gestion des tâches d’automatisation.

Ansible Tower est un produit commercial pris en charge par Red Hat, Inc. Red Hat a annoncé à l’AnsibleFest 2016 que Ansible Tower passait en Open Source. En 2017, Tower est publié en opensouce sous le nom de AWX. Semaphore est une alternative open source à Ansible Tower, écrit en Go.3

Voir AWX.

Sources des images : License MIT github.com/network-automation/linklight

8. Installation Ansible

8.1. Introduction

On se fonde ici sur la page officielle Ansible Installation Guide. Pour commencer une automation et une gestion avec Ansible, vous avez principalement besoin :

- d’une station Linux et de ses outils

- Python 3

- git

- un éditeur de texte

- un client openssh

Pour la suite des exercices, vous aurez aussi besoin de cibles à gérer. Le document Monter un lab Linux pour Ansible peut vous aider à configurer un lab Ansible avec des machines virtuelles.

Pour connaitre les dernières versions d’Ansible :

curl -s https://pypi.org/pypi/ansible-base/json | jq -r '.releases | keys | sort'

8.2. Paquets Fedora, RHEL et CentOS

Sur RHEL8, CentOS8 et Fedora :

sudo dnf install ansible

Sur RHEL7 et CentOS7 :

sudo yum install ansible

Les fichiers RPMs pour RHEL 7 et RHEL 8 sont disponibles dans le repository Ansible Engine.

Pour l’activer sur RHEL 8 :

sudo subscription-manager repos --enable=ansible-2-for-rhel-8-x86_64-rpms

Pour l’activer sur RHEL 7 :

sudo subscription-manager repos --enable rhel-7-server-ansible-2.9-rpms

Pour construire le RPM à partir des sources et l’installer :

git clone https://github.com/ansible/ansible.git

cd ./ansible

make rpm

sudo rpm -Uvh ./rpm-build/ansible-*.noarch.rpm

8.3. Ubuntu : Dernières versions via Apt

Les programmes Ansible pour sont disponibles en PPA ici.

Pour configurer PPA et installer ansible :

sudo apt-get update

sudo apt-get -y install software-properties-common

sudo apt-add-repository -y ppa:ansible/ansible

sudo apt-get update

sudo apt-get -y install ansible

Les paquets Debian/Ubuntu packages peut être construits par les sources :

make deb

8.4. Debian : Dernières versions via Apt

La procédure Debian est indentique à celle Ubuntu PPA.

Ajouter cette ligne au fichier /etc/apt/sources.list :

deb http://ppa.launchpad.net/ansible/ansible/ubuntu trusty main

Exécuter les commandes :

sudo apt-key adv --keyserver keyserver.ubuntu.com --recv-keys 93C4A3FD7BB9C367

sudo apt-get update

sudo apt-get install ansible

Note : Cette méthode a été vérifiée avec des sources Trusty sources en Debian Jessie et Stretch mais pourrait ne pas être supportée dans les versions plus récentes.

8.5. Centos : Installation via PIP

sudo yum -y remove ansible

sudo yum install -y python3-pip

sudo alternatives --set python /usr/bin/python3

sudo pip3 install ansible --user

8.6. Debian/Ubuntu : Installation via PIP

sudo apt -y remove ansible

sudo apt update

sudo apt -y install python3-pip

sudo pip3 install --upgrade pip

sudo pip3 install ansible --user

sudo apt -y install sshpass

8.7. Windows 10 Pro WSL

Avec une version Windows 10 Pro, il est possible d’utiliser de commander Ansible avec WSL, voir Can Ansible run on Windows? :

Il n’est pas possible de faire fonctionner Ansible sur un hôte Windows alors qu’il peut le gérer. Mais Ansible peut être exécuté sous Windows Subsystem for Linux (WSL). Notons que WSL n’est pas supporté par Microsoft ou Ansible; il ne devrait pas être utilisé sur des systèmes en production.

Pour installer Ansible sur WSL, il est nécessaire d’exécuter ces commandes dans un terminal bash :

sudo apt-get update

sudo apt-get install python-pip git libffi-dev libssl-dev -y

pip install ansible pywinrm

Pour exécuter Ansible à partir des sources plutôt qu’une version pour WSL, il faut désinstaller la version présente de pip et puis cloner le repo git.

pip uninstall ansible -y

git clone https://github.com/ansible/ansible.git

source ansible/hacking/env-setup

# to enable Ansible on login, run the following

echo ". ~/ansible/hacking/env-setup -q' >> ~/.bashrc

8.8. Complétion bash pour Ansible

La procédure consiste à installer python-argcomplete et à le configurer :

cat << EOF > ./setup-python-argcomplete.sh

#!/bin/bash

if [[ ! $UID == 0 ]] ; then echo "you must be root" ; exit ; fi

if [[ -f /etc/redhat-release ]] ; then

yum -y install epel-release && yum -y install python-argcomplete

fi

if [[ -f /etc/lsb-release ]] ; then

apt-get update && \

apt-get upgrade --yes --force-yes -o Dpkg::Options::="--force-confdef" -o Dpkg::Options::="--force-confold" && \

apt-get -y install python3-pip && \

pip3 install --upgrade pip && \

pip3 install argcomplete

fi

activate-global-python-argcomplete

EOF

bash -x ./setup-python-argcomplete.sh

8.9. Script d’installation automatique

Script d’installation automatique de Ansible pour Centos ou Ubuntu.

cat << EOF > ./setup-ansible.sh

#!/bin/bash

if [[ ! $UID == 0 ]] ; then echo "you must be root" ; exit ; fi

if [[ -f /etc/redhat-release ]] ; then

yum -y remove ansible

yum install -y python3-pip

alternatives --set python /usr/bin/python3

pip3 install ansible --user

pip3 install argcomplete

fi

if [[ -f /etc/lsb-release ]] ; then

apt-get -y remove ansible

apt-get update

apt-get upgrade --yes --force-yes -o Dpkg::Options::="--force-confdef" -o Dpkg::Options::="--force-confold"

apt-get -y install python3-pip

pip3 install --upgrade pip

pip3 install ansible --user

pip3 install argcomplete

apt-get -y install sshpass

fi

echo "PATH=$HOME/.local/bin:$PATH" >> $HOME/.bash_profile

export PATH="$HOME/.local/bin:$PATH"

activate-global-python-argcomplete

ansible --version

EOF

bash -x ./setup-ansible.sh

8.10. Image Docker

On propose ici d’utiliser une image de conteneur Docker comme environnement d’exécution d’Ansible. Cette méthode permet de garder l’environnement original indépendant et propre tout en bénéficiant d’un environnement d’exécution stable. On peut même utiliser d’ancienne version d’Ansible au cas où on devrait gérer des noeuds qui ne supporte pas de versions supérieures. On est libre de fabriquer ses images localement et des les adapter.

Installation de docker avec des droits privilégiés :

docker_user="ubuntu"

sudo yum -y install curl python3-pip || sudo apt update && sudo apt -y install curl python3-pip

curl -fsSL https://get.docker.com -o get-docker.sh ; sudo sh get-docker.sh

sudo pip3 install docker-compose

sudo usermod -aG docker ${docker_user}

Le projet des images Ansible Cytopia offre des configuration prêtes à l’emploi. Deux exemples simples :

sudo docker run --rm cytopia/ansible:latest-tools ansible -m ping localhost

Si on veut utiliser la version 2.3 par exemple :

sudo docker run --rm cytopia/ansible:2.3-tools ansible --version

9. Exécutables Ansible

Ansible vient avec plusieurs programmes. Cela peut sembler absurde mais le fait de prendre connaissance d’emblée de l’environnement complet peut favoriser l’apprentissage. Nous poursuivons toujours un objectif d’un examen de certification sur Ansible : Maîtrise des composants de base d’Ansible.

Références : Working with Command Line Tools.

| Programme | Description |

|---|---|

ansible |

programme initial pour l’exécution de commandes ad-hoc |

ansible-config |

Vérifie la configuration courante d’Ansible |

ansible-inventory |

Liste les informations de l’inventaire en format JSON ou YAML |

ansible-doc |

Permet de consulter la documentation hors-ligne |

ansible-playbook |

Permet d’exécuter des livres de jeu |

ansible-vault |

Permet de chiffrer les fichiers qui contiennent des données sensibles |

ansible-galaxy |

Permet de gérer des rôles sur Ansible galaxy |

ansible-console |

Offre une console interactive REPL pour l’exécution de tâches Ad-Hoc |

ansible-pull |

ansible-pull est un petit script qui prend ses informations de configuration d’un repo git et qui exécute un livre de jeu Ansible sur ce contenu |

ansible-test |

Utilitaire de test |

ansible est le programme initial pour l’exécution de commandes ad-hoc, ansible-config Vérifie la configuration courante d’Ansible ; ansible-inventory Liste les informations de l’inventaire en format JSON ou YAML ; ansible-doc permet de consulter la documentation hors-ligne ; ansible-playbook permet d’exécuter des livres de jeu ; ansible-vault permet de chiffrer les fichiers qui contiennent des données sensibles ; ansible-galaxy permet de gérer des rôles et des collections sur Ansible galaxy ; ansible-console offre une console interactive REPL pour l’exécution de tâches Ad-Hoc ; ansible-pull ansible-pull est un petit script qui prend ses informations de configuration d’un repo git et qui exécute un livre de jeu Ansible sur ce contenu ; ansible-test est un tilitaire de test.

On ne manquera pas de citer l’outil ansible-lint qui valide des livres de jeu Ansible sur le plan syntaxique.

9.1. Programme ansible

Le programme ansible permet d’exécuter des tâches ad hoc.

ansible --version

La commande ansible attend toujours un hôte ou un groupe d’hôtes d’inventaire comme argument. Ici une option -m désigne l’usage du module ping.

ansible -m ping localhost

Ici l’usage implicite du module raw avec un argument :

ansible localhost -a "cat /etc/resolv.conf"

Le binaire ansible comprend de nombreuses options qui seront abordées dans le chapitre sur les exécutions ad hoc :

ansible --help

usage: ansible [-h] [--version] [-v] [-b] [--become-method BECOME_METHOD]

[--become-user BECOME_USER] [-K] [-i INVENTORY] [--list-hosts]

[-l SUBSET] [-P POLL_INTERVAL] [-B SECONDS] [-o] [-t TREE] [-k]

[--private-key PRIVATE_KEY_FILE] [-u REMOTE_USER]

[-c CONNECTION] [-T TIMEOUT]

[--ssh-common-args SSH_COMMON_ARGS]

[--sftp-extra-args SFTP_EXTRA_ARGS]

[--scp-extra-args SCP_EXTRA_ARGS]

[--ssh-extra-args SSH_EXTRA_ARGS] [-C] [--syntax-check] [-D]

[-e EXTRA_VARS] [--vault-id VAULT_IDS]

[--ask-vault-password | --vault-password-file VAULT_PASSWORD_FILES]

[-f FORKS] [-M MODULE_PATH] [--playbook-dir BASEDIR]

[-a MODULE_ARGS] [-m MODULE_NAME]

pattern

Define and run a single task 'playbook' against a set of hosts

positional arguments:

pattern host pattern

optional arguments:

--ask-vault-password, --ask-vault-pass

ask for vault password

--list-hosts outputs a list of matching hosts; does not execute

anything else

--playbook-dir BASEDIR

Since this tool does not use playbooks, use this as a

substitute playbook directory.This sets the relative

path for many features including roles/ group_vars/

etc.

--syntax-check perform a syntax check on the playbook, but do not

execute it

--vault-id VAULT_IDS the vault identity to use

--vault-password-file VAULT_PASSWORD_FILES, --vault-pass-file VAULT_PASSWORD_FILES

vault password file

--version show program's version number, config file location,

configured module search path, module location,

executable location and exit

-B SECONDS, --background SECONDS

run asynchronously, failing after X seconds

(default=N/A)

-C, --check don't make any changes; instead, try to predict some

of the changes that may occur

-D, --diff when changing (small) files and templates, show the

differences in those files; works great with --check

-M MODULE_PATH, --module-path MODULE_PATH

prepend colon-separated path(s) to module library (def

ault=~/.ansible/plugins/modules:/usr/share/ansible/plu

gins/modules)

-P POLL_INTERVAL, --poll POLL_INTERVAL

set the poll interval if using -B (default=15)

-a MODULE_ARGS, --args MODULE_ARGS

module arguments

-e EXTRA_VARS, --extra-vars EXTRA_VARS

set additional variables as key=value or YAML/JSON, if

filename prepend with @

-f FORKS, --forks FORKS

specify number of parallel processes to use

(default=5)

-h, --help show this help message and exit

-i INVENTORY, --inventory INVENTORY, --inventory-file INVENTORY

specify inventory host path or comma separated host

list. --inventory-file is deprecated

-l SUBSET, --limit SUBSET

further limit selected hosts to an additional pattern

-m MODULE_NAME, --module-name MODULE_NAME

module name to execute (default=command)

-o, --one-line condense output

-t TREE, --tree TREE log output to this directory

-v, --verbose verbose mode (-vvv for more, -vvvv to enable

connection debugging)

Privilege Escalation Options:

control how and which user you become as on target hosts

--become-method BECOME_METHOD

privilege escalation method to use (default=sudo), use

`ansible-doc -t become -l` to list valid choices.

--become-user BECOME_USER

run operations as this user (default=root)

-K, --ask-become-pass

ask for privilege escalation password

-b, --become run operations with become (does not imply password

prompting)

Connection Options:

control as whom and how to connect to hosts

--private-key PRIVATE_KEY_FILE, --key-file PRIVATE_KEY_FILE

use this file to authenticate the connection

--scp-extra-args SCP_EXTRA_ARGS

specify extra arguments to pass to scp only (e.g. -l)

--sftp-extra-args SFTP_EXTRA_ARGS

specify extra arguments to pass to sftp only (e.g. -f,

-l)

--ssh-common-args SSH_COMMON_ARGS

specify common arguments to pass to sftp/scp/ssh (e.g.

ProxyCommand)

--ssh-extra-args SSH_EXTRA_ARGS

specify extra arguments to pass to ssh only (e.g. -R)

-T TIMEOUT, --timeout TIMEOUT

override the connection timeout in seconds

(default=10)

-c CONNECTION, --connection CONNECTION

connection type to use (default=smart)

-k, --ask-pass ask for connection password

-u REMOTE_USER, --user REMOTE_USER

connect as this user (default=None)

Some modules do not make sense in Ad-Hoc (include, meta, etc)

9.2. Programme ansible-config

Le programme ansible-config vérifie la configuration courante d’Ansible avec une des trois options list, dump et view.

ansible-config dump

Un chapitre du document examine les options de configuration les plus intéressantes.

9.3. Programme ansible-doc

Le binaire ansible-doc permet de consulter la documentation hors-ligne, identique à la documentation en ligne.

Par défaut ansible-doc effectue sa recherche dans les plugins de type “module”. Ici, pour obtenir la liste des modules documentés :

ansible-doc -l | grep 'yum'

Ici pour lister par exemple les plugins de connexion :

ansible-doc -t connection -l

Pour afficher l’aide du module “yum” :

ansible-doc yum

Pour afficher uniqument les arguments du module :

ansible-doc yum -s

9.4. Programme ansible-playbook

Le programme ansible-playbook permet d’exécuter des livres de jeu.

ansible-playbook playbook.yml --list-hosts

ansible-playbook --list-tasks playbook.yml

Les options du binaire ansible-playbook sont semblables à celles du binaire ansible.

9.5. Programme ansible-galaxy

Le programme ansible-galaxy permet de gérer des rôles et des “collections”, notamment de modules tiers, avec Ansible galaxy.

ansible-galaxy init testrole

ls testrole/

defaults files handlers meta README.md tasks templates tests vars

9.6. Programme ansible-inventory

Le programme ansible-inventory liste les informations de l’inventaire en format JSON ou YAML.

Avec l’action –list, l’inventaire sort en format JSON :

ansible-inventory -i inventory --list

Mais il pourrait sortir en format YAML :

ansible-inventory -i inventory --list -y

Ou sous forme de graphe :

ansible-inventory -i inventory --graph

9.7. Programme ansible-vault

Le programme ansible-vault permet de chiffrer les fichiers qui contiennent des données sensibles.

9.8. Programme ansible-pull

ansible-pull est un petit script qui prend ses informations de configuration d’un repo git et qui exécute un livre de jeu Ansible sur ce contenu.

9.9. Programme ansible-console

Le programme ansible-console offre une console interactive REPL pour l’exécution de tâches Ad-Hoc.

9.10. Programme ansible-lint

ansible-lint est un utilitaire qui permet de tester la qualité des livres de jeu en proposant des suggestions de bonne pratique.

On installe ansible-lint avec pip :

pip3 install ansible-lint

Monter un lab Linux pour Ansible

Monter un lab Linux pour Ansible

Ce chapitre envisage cinq solutions de lab pour apprendre Ansible pour dans le cadre d’une gestion de Linux. Une première solution montée avec Docker, deux autres avec Libvirt/KVM gérées en Bash ou avec Ansible lui-même et deux dernières avec Vagrant et Virtualbox ou Libvirt/KVM.

Cette documentation décrit des labs sous Linux Centos ou Debian/Ubuntu.

1. Comment monter un lab pour une gestion Ansible ?

Il existe de nombreuse façon d’expérimenter dans un lab une gestion multi-noeuds avec Ansible. Quelles sont ces possibilités ?

1.1. Topologie de lab

On trouvera ici la topologie du lab à monter, constituée de quatre noeuds Linux dont trois à gérer à partir d’un contrôleur avec Ansible. Pour économiser des ressources, il peut être conseillé de laisser l’hôte de virtualisation comme contrôleur et de monter seulement trois machines virtuelles. Le choix du système par défaut est celui de Centos 8 mais d’autres distributions de type Debian/Ubuntu devraient (aussi bien) fonctionner.

1.2. Examen des possibilités

Quelque soient vos choix, vous avez besoin d’un ordinateur, d’images de systèmes d’exploitation mais aussi différents logiciels.

Les logicels à installer sont un “provider” et un “provisionner”. Dans une moindre mesure, vous pourriez être tenté de fabriquer vos propres images avec un “builder” :

- un “provider” fournit une solution de virtualisation logicielle (conteneur) ou matérielle (hyperviseur). On pourrait trouver, parmi d’autres choix :

- Docker.

- LXD.

- Libvirt/Qemu/KVM.

- Virtualbox.

- un “provisionner” crée la topologie et la manipule en configurant de l’authentification par clé SSH, en récupérant ou en configurant les adresses IP des noeuds, en éliminant la toplogie après usage, etc :

- Bash : le plus simple et natif.

- Ansible (lui-même) : plus robuste que Bash.

- Vagrant : plus DevOps, qui s’intègre officiellement avec Virtualbox.

- Docker-compose : l’outil d’orchestration Docker.

- Terraform : avec un des “provider” cités, ou même combiné avec Ansible ou Bash, très robuste.

- un “builder” est une procédure (écrite en Bash, un fichier Dockerfile) ou un logiciel qui permet de préparer et fabriquer des images de systèmes d’exploitation pour un “provider”.

Il existe bien d’autres possibilités avec les prestataires en nuage (AWS, Azure, GCP, …), avec OpenStack ou encore avec LXD, ou encore des scripts ou des wrappers écrits en Python (comme kcli) qui pourraient “approvisionner” la topologie. Mais évoquer ces technologies ici dépasse largement notre objectif.

1.3. Evaluation

Pour être à la hauteur de nos ambitions, il est nécessaire d’établir des critères de choix parmi les combinaisons proposées :

- la légèreté qui évalue les nécessités en ressources

- facilité qui évalue la facilité et la rapidité à monter / démonter le lab, à accéder aux machines, etc.

- réalité qui évalue la proxmité de la solution par rapport au monde réel à gérer avec Ansible

| Provider | Provisionner | Légèreté | Facilité | Réalité | Solution |

|---|---|---|---|---|---|

| Docker | Bash | +++ | +++ | - - - | goffinet/docker-ansible-lab |

| Docker | Docker-compose | +++ | - | - - - | - |

| Qemu/KVM | Bash | - | +++ | +++ | goffinet/virt-scripts |

| Qemu/KVM | Ansible | - | ++ | +++ | goffinet/kvm-ansible-lab |

| Qemu/KVM | Terraform | - | - | +++ | - |

| Virtualbox | Vagrant | - | + | +++ | goffinet/vagrant-ansible-lab |

| Docker | Vagrant | +++ | - | - | - |

| Qemu/KVM | Vagrant | - | - - - | - | goffinet/vagrant-libvirt-ansible-lab |

| Docker | Vagrant | +++ | - | - - - | - |

Parmi ces multiples solutions, cinq d’entre elles ont été choisies et testées pour les besoins de l’ouvrage. Une première solution avec Docker et un script Bash lance le lab. Cette solution est facile à monter et assez robuste mais les labs auront les limites d’une gestion de interne des conteneurs.

En choix principal, pour se rapprocher de la réalité native à Linux, je conseille vivement d’éprouver la virtualisation matérielle avec Libvirt et Qemu/KVM. On peut approvisionner le lab facilement avec des scripts Bash ou, de manière plus robuste, mais plus lente, avec un livre de jeu Ansible.

Enfin, je ne manquerai pas de citer Vagrant avec Virtualbox dans tous les cas ou Vagrant avec KVM sous Linux.

2. Docker / Bash

Code source du projet : goffinet/docker-ansible-lab

Cette solution a le très grand avantage de fonctionner partout, très vite et au coût le plus réduit. Cette solution convient pour des exercices de gestion multi-noeuds au début de l’apprentissage.

Toutefois, les conteneurs avec Docker connaissent des limites1 tenant à leur nature notamment concernant le support du lancement des services à chaud. Cela signifie que toute perspective qui touche aux services (démarrage/arrêt) sera difficile à éprouver, de même que les redémarrages du conteneur lui-même à partir de l’espace du conteneur lui-même par exemple. Pour un alignement sur les sujets du RHCE, les conteneurs ne conviennent pas. D’ailleurs, cette solution est la démonstration d’une mauvaise pratique à éviter en environnement de production. Alors pourquoi utiliser des mauvaises idées, même faciles et tentantes ?

2.1. Prérequis

Le seul prérequis est d’installer Docker, ici sous Linux2 :

curl -fsSL https://get.docker.com -o get-docker.sh && sh get-docker.sh

Vous pouvez aussi passer par http://play-with-docker.com (Cliquez sur “+ ADD NEW INSTANCE”).

2.2. Se procurer le script

curl -s https://raw.githubusercontent.com/goffinet/docker-ansible-lab/master/startlab.sh > ./startlab.sh

chmod +x startlab.sh

2.3. Lancer le lab

./startlab.sh

Et vous êtes directement dans le contrôleur dans le dossier /root/lab avec un inventaire prêt à l’emploi.

2.4. Nettoyage du lab

./startlab.sh --remove

2.5. Conteneurs

startlab.sh démarre quatre conteneurs docker et vous connecte à l’environnement du “controller”.

ansible.controller est un conteneur Alpine Linux dans lequel ansible est disponible. On trouve le Dockerfile dans ce même repo. C’est lui qui gère les trois autres noeuds.

node0, node1 et node2 sont les conteneurs basés Centos 8 qui agissent comme des noeuds exploitables. Ces noeuds ont déjà été approvisionnés avec la clé ssh du conteneur ansible.controller. Ainsi, vous n’avez pas à vous occuper de l’installation des clés. Cette image est disponible sur Registre d’images de Docker et le Dockerfile est dans ce repo.

2.6. Port Mapping

Certains ports des conteneurs sont exposés en tant que ports “exposés” sur l’hôte :

| Conteneur | Port du conteneur | Port de l’hôte |

|---|---|---|

| node0 | 80 | $HOSTPORT_BASE |

| node1 | 80 | $HOSTPORT_BASE+1 |

| node2 | 80 | $HOSTPORT_BASE+2 |

| node0 | 8080 | $HOSTPORT_BASE+3 |

| node1 | 30000 | $HOSTPORT_BASE+4 |

| node2 | 443 | $HOSTPORT_BASE+5 |

La variable HOSTPORT_BASE est fixée à la valeur 42726 par défaut et peut être changée en démarrant le lab comme suit :

./startlab.sh --remove # Make sure you shut down the previous ones

HOSTPORT_BASE=<some_other_value> ./startlab.sh

2.7. Dossier de l’espace de travail Workspace

Un dossier docker-ansible-lab/lab sur votre machine locale est monté en tant que /root/lab dans le conteneur ansible.controller. Ainsi, vous pouvez utiliser votre éditeur favori sur votre machine locale pour éditer des fichiers.

2.8. Fabriquer les images Docker

Cloner le code source et se rendre dans le dossier images :

git clone https://github.com/goffinet/docker-ansible-lab.git

cd docker-ansible-lab/images

make buil_all

3. Libvirtd avec les scripts virt-scripts

Code source du projet : goffinet/virt-scripts

Afin de mieux profiter des capacités de virtualisation d’un hôte Linux, il est recommandé d’installer le stack “libvirtd”. Dans ce déploiement, on utilise des machines virtuelles plus proches de la réalité.

On propose ici de laisser le contrôleur sur le serveur de virtualisation pour améliorer la performance du lab.

3.1. Installation des pré-requis

Installation des pré-requis :

echo "Go to the home folder"

cd

echo "Install Git"

apt-get -y install git || yum -y install git

echo "Clone the virt-script repo on Github"

git clone https://github.com/goffinet/virt-scripts

echo "Go to the virt-scripts folder"

cd virt-scripts

echo "Install the requirements"

./autoprep.sh

systemctl stop apache2 || systemctl stop httpd

3.2. Création de la topologie

Lancer trois invités :

echo "include virt-scripts in the PATH"

export PATH=$PATH:~/virt-scripts/ ; echo "PATH=$PATH:~/virt-scripts/" >> ~/.bashrc

echo "Download images Centos and Ubuntu images"

download-images.sh centos8 --force

#download-images.sh focal --force

echo "Launch three Centos 8 guests"

for x in node0 node1 node2 ; do define-guest-image.sh $x centos8 ; done

3.3. Récupérer les adresses IP des machines

Récupérer les adresses IP des noeuds avec jq :

yum -y install epel-release && yum -y install jq

export node0=$(jq -r '.[] | select(.hostname=="node0") | ."ip-address"' /var/lib/libvirt/dnsmasq/virbr0.status | tail -1)

export node1=$(jq -r '.[] | select(.hostname=="node1") | ."ip-address"' /var/lib/libvirt/dnsmasq/virbr0.status | tail -1)

export node2=$(jq -r '.[] | select(.hostname=="node2") | ."ip-address"' /var/lib/libvirt/dnsmasq/virbr0.status | tail -1)

3.4. Créer un fichier d’inventaire

Créer un dossier de travail ~/lab et créer un fichier d’inventaire inventory :

cd

mkdir lab

cd lab

cat << EOF > inventory

[nodes]

node0 ansible_host=${node0}

node1 ansible_host=${node1}

node2 ansible_host=${node2}

[all:vars]

ansible_connection=ssh

ansible_user=root

ansible_ssh_pass=testtest

EOF

Afficher cet inventaire en format JSON :

ansible-inventory -i inventory --list

3.5. Créer un script d’inventaire dynamique en Bash

Voici un simple nodes.sh script d’inventaire dynamique en Bash qui récupère l’adresse IPv4 des trois invités libvirt :

#!/bin/bash

#https://stackoverflow.com/questions/56280806/ansible-dynamic-inventory-with-bash-script

if [ "$1" == "--list" ]; then

node0=$(jq -r '.[] | select(.hostname=="node0") | ."ip-address"' /var/lib/libvirt/dnsmasq/virbr0.status | tail -1)

node1=$(jq -r '.[] | select(.hostname=="node1") | ."ip-address"' /var/lib/libvirt/dnsmasq/virbr0.status | tail -1)

node2=$(jq -r '.[] | select(.hostname=="node2") | ."ip-address"' /var/lib/libvirt/dnsmasq/virbr0.status | tail -1)

cat<<EOF

{

"_meta": {

"hostvars": {

"node0": {

"ansible_connection": "ssh",

"ansible_host": "${node0}",

"ansible_ssh_pass": "testtest",

"ansible_user": "root"

},

"node1": {

"ansible_connection": "ssh",

"ansible_host": "${node1}",

"ansible_ssh_pass": "testtest",

"ansible_user": "root"

},

"node2": {

"ansible_connection": "ssh",

"ansible_host": "${node2}",

"ansible_ssh_pass": "testtest",

"ansible_user": "root"

}

}

},

"all": {

"children": [

"nodes",

"ungrouped"

]

},

"nodes": {

"hosts": [

"node0",

"node1",

"node2"

]

}

}

EOF

elif [ "$1" == "--host" ]; then

echo '{"_meta": {hostvars": {}}}'

else

echo "{ }"

fi

chmod +x nodes.sh

ansible-inventory -i nodes.sh --list

3.6. Créer un fichier de configuration

Dans le même dossier créer un fichier de configuration :

cat << EOF >> ansible.cfg

[defaults]

inventory = ./nodes.sh

host_key_checking = False

private_key_file = /root/.ssh/id_rsa

EOF

3.7. Test de connectivité

Tester Ansible sur tous les hôtes de l’inventaire :

ansible -m ping all

Résultat :

node0 | SUCCESS => {

"changed": false,

"ping": "pong"

}

node1 | SUCCESS => {

"changed": false,

"ping": "pong"

}

node2 | SUCCESS => {

"changed": false,

"ping": "pong"

}

4. Solution de Lab avec KVM et Ansible lui-même

Code source du projet : goffinet/kvm-ansible-lab

4.1. Topologie de lab

Pour reproduire cette topologie avec libvirt/KVM, vous avez donc besoin d’un hôte de virtualisation physique (ou virtuel) avec les instructions de virtualisation activées et une installation Centos8 (ou Ubuntu 20.04) à jour.

Après avoir installé les pré-requis, nous allons créer trois machines virtuelles : controller, node1 et node2 et approvisionner la solution pour assurer une gestion des deux noeuds par la machine de contrôle.

Nous conseillons vivement d’utiliser des instances dans le nuage pour des serveurs “bare-metal”3 chez Scaleway, Packet, Hetzner ou encore OVH.

Dans un premier temps, il s’agira de configurer l’hôte de virtualisation. Ensuite, on créera les trois machines virtuelles. Enfin, nous configurerons le “controller” en y installant Ansible, en y plaçant un fichier d’inventaire et un fichier de configuration par défaut. Une paire de clés SSH sera générée et permettra d’authentifier le controller auprès des noeuds.

Si vous avez un bon serveur de virtualisation sous la main installé en Centos 8, la configuration “se déroule” en quelques minutes.

Cette topologie est constituée de quatre machines virtuelles installée avec l’image Cloud de Centos 8 et des utilisateurs “root” et “ansible” configurés avec un mot de passe trivial.

4.2. Créer la topologie avec Ansible

S’il fallait créer manuellement cette topologie, il serait nécessaire de procéder par étapes :

- Installation de quelques pré-requis (Ansible, KVM, Libvirt)

- Téléchargement des images

- Création de quatre VM : “controller”, “node0”, “node1” et “node2”

Heureusement un livre de jeu a été préparé pour faciliter ce déploiement.

Sur l’hôte de virtualisation, nous allons “cloner” avec Git le livre de jeux kvm-ansible-lab dans le dossier ~/kvm-ansible-lab et exécuter celui-ci, il est conseillé d’être ‘root’ sur le serveur de virtualisation. Cela tient en quelques lignes.

yum -y install git || apt -y install git

git clone --recursive https://github.com/goffinet/kvm-ansible-lab.git \

~/kvm-ansible-lab

cd ~/kvm-ansible-lab

./run.sh

Le script run.sh vérifie que Ansible soit installé et vous propose le cas échéant d’y rémédier (en Bash). Ensuite, il lance un livre de jeu Ansible qui construit la topologie.

4.3. Prendre connaissance de l’infrastructure créée

Entretemps, vous pouvez vous informer sur ce que vous exécutez en consultant le projet kvm-ansible-lab :

- le script run.sh,

- le livre de jeu virt-infra.yml que le script lance,

- et l’inventaire de la topologie inventory/lab.yml en format YAML.

La documentation nous indique que l’on peut modifier l’état de la topologie en manipulant une variable “virt_infra_state”. Ici pour détruire les machines virtuelles et les retirer de la gestion de libvirt, on valorise cette variable "virt_infra_state=undefined" sur l’exécution du livre de jeu :

./run.sh -e "virt_infra_state=undefined"

ou directement avec le livre de jeu :

ansible-playbook virt-infra.yml -e "virt_infra_state=undefined"

4.4. Gestion Ansible

Dès que le lab sera monté, les machines virtuelles seront directement gérables à partir de l’hôte de virtualisation :

ansible -m ping all

localhost | SUCCESS => {

"changed": false,

"ping": "pong"

}

node0 | SUCCESS => {

"changed": false,

"ping": "pong"

}

controller | SUCCESS => {

"changed": false,

"ping": "pong"

}

node2 | SUCCESS => {

"changed": false,

"ping": "pong"

}

node1 | SUCCESS => {

"changed": false,

"ping": "pong"

}

Aussi, vous pourrez éventuellement vous connecter sur le contrôleur :

ssh root@controller

et créer un projet de base :

dnf -y install epel-release && dnf -y install ansible

PROJECT="lab"

mkdir ~/${PROJECT}

cd ~/${PROJECT}

cat << EOF > ~/${PROJECT}/ansible.cfg

[defaults]

inventory = ./inventory

host_key_checking = False

EOF

cat << EOF > ~/${PROJECT}/inventory

[nodes]

node0

node1

node2

[all:vars]

ansible_connection=ssh

ansible_user=ansible

ansible_ssh_pass=testtest

ansible_become=yes

ansible_become_user=root

ansible_become_method=sudo

EOF

ansible -m ping all

4.5. Approvissionement du serveur

…

5. Vagrant Up avec Virtualbox

Code source du projet : goffinet/vagrant-ansible-lab

Le script Bash setup.sh installe Ansible sur un serveur de virtualisation fonctionnant avec Centos 8 ou Ubuntu Focal et lance le livre de jeu setup.yml Ansible qui installe et configure Virtualbox, Vagrant et Packer.

Le dossier ./lab contient ce lab géré par le serveur de virtualisation en tant que contrôleur Ansible.

yum -y install git || apt -y install git

git clone --recursive https://github.com/goffinet/vagrant-ansible-lab.git

cd vagrant-ansible-lab

./setup.sh

cd lab

vagrant up

ansible -m ping all

5.1. Démarrage

yum -y install git || apt -y install git

git clone --recursive https://github.com/goffinet/vagrant-ansible-lab.git

cd vagrant-ansible-lab

./setup.sh

5.2. Une première topologie

mkdir test

cd test

vagrant box add centos/8

vagrant init centos/8

vagrant up

vagrant ssh

5.3. Gestion de base

vagrant suspend

vagrant resume

vagrant halt

vagrant destroy

5.4. Approvisionnement

mkdir bootstrap

cd bootstrap

cat << EOF > bootstrap.sh

#!/usr/bin/env bash

yum -y install httpd

systemctl enable httpd

systemctl start httpd

EOF

cat << EOF > Vagrantfile

Vagrant.configure("2") do |config|

config.vm.box = "centos/8"

config.vm.provision :shell, path: "bootstrap.sh"

end

EOF

vagrant provision

5.5. Déploiement de plusieurs boxes

mkdir lab

cd lab

cat << EOF > ./Vagrantfile

# -*- mode: ruby -*-

# vi: set ft=ruby :

VAGRANTFILE_API_VERSION = "2"

Vagrant.configure(VAGRANTFILE_API_VERSION) do |config|

# General Vagrant VM configuration.

config.vm.box = "centos/8"

config.ssh.insert_key = false

config.vm.synced_folder ".", "/vagrant", disabled: true

config.vm.provider :virtualbox do |v|

v.memory = 512

v.linked_clone = true

end

# node0.

config.vm.define "node0" do |app|

app.vm.hostname = "node0"

app.vm.network :private_network, ip: "192.168.12.10"

end

# node1.

config.vm.define "node1" do |app|

app.vm.hostname = "node1"

app.vm.network :private_network, ip: "192.168.12.11"

end

# node2.

config.vm.define "node2" do |app|

app.vm.hostname = "node2"

app.vm.network :private_network, ip: "192.168.12.12"

end

end

EOF

cat << EOF > ./ansible.cfg

[defaults]

inventory = inventory

EOF

cat << EOF > ./inventory

[nodes]

node0 ansible_host=192.168.12.10

node1 ansible_host=192.168.12.11

node2 ansible_host=192.168.12.12

[all:vars]

ansible_ssh_user=vagrant

ansible_ssh_private_key_file=~/.vagrant.d/insecure_private_key

ansible_ssh_common_args='-o StrictHostKeyChecking=no'

ansible_become=yes

ansible_become_user=root

ansible_become_method=sudo

EOF

vagrant up

ansible -m ping all

6. Vagrant KVM sur Ubuntu Bionic

Code Source : goffinet/vagrant-libvirt-ubuntu-bionic-ansible-lab

Uniquement sur Ubuntu Bionic.

6.1. Installer et configuration Vagrant et Libvirt/KVM

Ce installe différents composants (uniquement sur Ubuntu 18.04 Bionic) :

- Libvirt/Qemu/KVM

- Vagrant et plusieurs plugins

- Packer

- Terraform avec libvirt-provider

- Ansible

git clone https://github.com/goffinet/vagrant-libvirt-ubuntu-bionic-ansible-lab.git

cd vagrant-libvirt-ubuntu-bionic-ansible-lab

./setup.sh

reboot

6.2. Monter le lab

cd lab

vagrant up

ansible -m ping all

node0 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/libexec/platform-python"

},

"changed": false,

"ping": "pong"

}

node2 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/libexec/platform-python"

},

"changed": false,

"ping": "pong"

}

node1 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/libexec/platform-python"

},

"changed": false,

"ping": "pong"

}

-

LXD serait une piste à explorer. ↩

-

Docker Desktop est aussi disponible pour Windows Install Docker Desktop on Windows et pour Mac Install Docker Desktop on Mac. ↩

-

Un “serveur bare-metal” est un serveur informatique qui est un “serveur physique à locataire unique”. Ce terme est utilisé de nos jours pour le distinguer des formes modernes de virtualisation et d’hébergement en nuage. (source) ↩

Comprendre l’inventaire Ansible

Inventaire Ansible

Objectifs de certification

RHCE EX294 (RHEL8)

Si vous poursuivez des objectifs de certification ce document tente de répondre à ceux-ci :

- 2. Maîtrise des composants de base d’Ansible

- 2.1. Inventaires

- 3. Installation et configuration d’un nœud de contrôle Ansible

- 3.4. Créer et utiliser des inventaires statiques pour définir des groupes d’hôtes

- 9. Utilisation des fonctions Ansible avancées

- 9.3. Utilisation de variables et de facts Ansible

1. Inventaire Ansible

1.1. Définition d’un inventaire Ansible

Un inventaire est une source de données connue d’avance sur les cibles de gestion Ansible organisée en groupes. Les tâches sont exécutées pour des hôtes ou des groupes d’hôtes dans un inventaire défini.1

A quoi sert l’inventaire ?

- Sélectionner les hôtes qui subissent des tâches.

- Attribuer des valeurs communes ou spécifiques de variables à des hôtes.

La portée d’un jeu au sein du livre de jeu est limitée aux groupes d’hôtes définis dans l’inventaire (option --limit de ansible-playbook). Cela est aussi vrai pour le mode “ad-hoc” pour l’exécution de tâches “ad-hoc” (argument de la commande ansible).

Sans inventaire défini2, Ansible est inutilisable sur des machines distantes !

On trouve habituellement l’inventaire sous forme de fichiers en format YAML ou INI mais n’importe quelle source de données peut faire office d’inventaire.

L’inventaire par défaut est habituellement situé dans le fichier /etc/ansible/hosts.

1.2. Sources d’inventaire

Un inventaire peut être une collection d’hôtes définis, dans une liste, dans un fichier plat, dans un dossier organisé de manière conventionnelle ou être nourri d’un script dynamique (qui interroge un CMDB par exemple) qui génère une liste de périphériques à cibler dans un livre de jeu. Il peut donc être statique, soit défini d’avance ; il peut aussi se créer dynamiquement et même mis à jour dynamiquement.

Finalement, n’importe quelle source de données peut devenir un inventaire qu’Ansible comprend grâce aux plugins d’inventaire. Par défaut, les plugins d’inventaire3 suivants sont activés :

host_list: une simple liste d’hôte,script: un script qui construit un inventaire dynamique contre une source de données,yaml: l’inventaire en format de fichier de données YAML,ini: l’inventaire en format de fichier de données INI.

La commande ansible-config nous permet de vérifier cette configuration :

ansible-config view | grep -B 2 -A 2 'inventory plugins'

[inventory]

# enable inventory plugins, default: 'host_list', 'script', 'yaml', 'ini'

#enable_plugins = host_list, virtualbox, yaml, constructed

Voici des fournisseurs supportés par un inventaire dynamique : BSD Jails, DigitalOcean, Google Compute Engine, Linode, OpenShift, OpenStack, Ovirt, SpaceWalk, Scaleway, Vagrant (à ne pas confondre avec le “provisioner” dans Vagrant, qui est préféré), Zabbix, …

La commande ansible-doc -t inventory -l permet de lister les plugins d’inventaire disponibles :

| Plugin d’inventaire Ansible | Description |

|---|---|

| advanced_host_list | Parses a ‘host list’ with ranges |

| auto | Loads and executes an inventory plugin specified in a YAML config |

| aws_ec2 | EC2 inventory source |

| aws_rds | rds instance source |

| azure_rm | Azure Resource Manager inventory plugin |

| cloudscale | cloudscale.ch inventory source |

| constructed | Uses Jinja2 to construct vars and groups based on existing inventory |

| docker_machine | Docker Machine inventory source |

| docker_swarm | Ansible dynamic inventory plugin for Docker swarm nodes |

| foreman | foreman inventory source |

| gcp_compute | Google Cloud Compute Engine inventory source |

| generator | Uses Jinja2 to construct hosts and groups from patterns |

| gitlab_runners | Ansible dynamic inventory plugin for GitLab runners |

| hcloud | Ansible dynamic inventory plugin for the Hetzner Cloud |

| host_list | Parses a ‘host list’ string |

| ini | Uses an Ansible INI file as inventory source |

| k8s | Kubernetes (K8s) inventory source |

| kubevirt | KubeVirt inventory source |

| linode | Ansible dynamic inventory plugin for Linode |

| netbox | NetBox inventory source |

| nmap | Uses nmap to find hosts to target |

| online | Online inventory source |

| openshift | OpenShift inventory source |

| openstack | OpenStack inventory source |

| scaleway | Scaleway inventory source |

| script | Executes an inventory script that returns JSON |

| toml | Uses a specific TOML file as an inventory source |

| tower | Ansible dynamic inventory plugin for Ansible Tower |

| virtualbox | virtualbox inventory source |

| vmware_vm_inventory | VMware Guest inventory source |

| vultr | Vultr inventory source |

| yaml | Uses a specific YAML file as an inventory source |

1.3. Appel direct à l’inventaire

L’option -i ou --inventory suivie du chemin du fichier d’inventaire est utilisée pour préciser le chemin de l’inventaire avec les programmes ansible, ansible-playbook ou encore ansible-inventory.

1.4. Chemin par défaut de l’inventaire

La configuration du chemin d’un inventaire par défaut, ici démontrée avec la configuration d’une variable d’environnement ANSIBLE_INVENTORY :

echo "127.0.0.1 ansible_connection=local" > ~/ansible_hosts

export ANSIBLE_INVENTORY=~/ansible_hosts

On peut aussi préciser le chemin du fichier d’inventaire par défaut dans le fichier de configuration ansible.cfg avec l’entrée inventory sous la section [defaults] :

[defaults]

inventory = ~/ansible_hosts

1.5. Commande ansible-inventory

Le programme ansible-inventory liste les informations de l’inventaire en format JSON ou YAML.

Avec l’action –list, l’inventaire sort en format JSON :

ansible-inventory -i inventory --list

Mais il pourrait sortir en format YAML :

ansible-inventory -i inventory --list -y

Ou sous forme de graphe :

ansible-inventory -i inventory --graph

2. Structure d’un inventaire

2.1. Hôtes et groupes d’hôtes

L’inventaire Ansible est constitué d’hôtes (hosts:), de groupes qui comprennent les hôtes et des variables (vars:) attachées à ces hôtes et à ces groupes. un groupe peut imbriqué d’autres groupes (children:).

Un hôte appartient toujours au moins à deux groupes, car deux groupes d’hôtes sont toujours présents par défaut :

all: qui contient tous les hôtes.ungrouped: qui contient tous les hôtes qui ne sont pas dans un autre groupe queall.